ATT&CK, bir saldırganın hedefine ulaşmak amacıyla alabileceği aksiyonlara karşı güvenlik riskini belirlemek, güvenlik iyileştirmelerini ve süreçlerini planlamak ve savunmaların beklendiği gibi çalıştığını doğrulamak için kullanılmaktadır. Taktikler ve teknikler arasındaki ilişki ATT&CK matrisinde görselleştirilmekte ve bu matris sayesinde başarıyla sonuçlanan bir saldırıda ağın hangi yöntemler izlenerek ele geçirildiği kolaylıkla bulunabilmektedir.

Taktik, saldırganın bir eylemi gerçekleştirmeye yönelik hedefini; teknik ise bir saldırganın bir eylem gerçekleştirerek taktiksel bir hedefe “nasıl” ulaştığını temsil eder.Taktikler, bilgiyi keşfetme, yanal olarak hareket etme, dosyaları yürütme ve verileri sızdırma gibi olayları kapsarken teknikler ise bu olayları gerçekleştirmek için yapılan işlemler ve yöntemler olarak düşünülebilir.

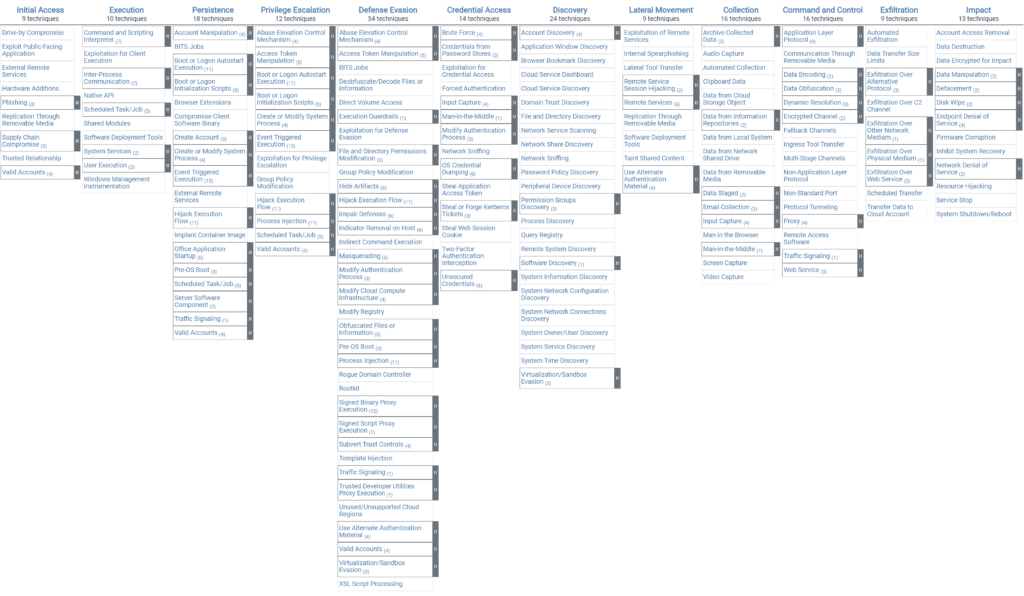

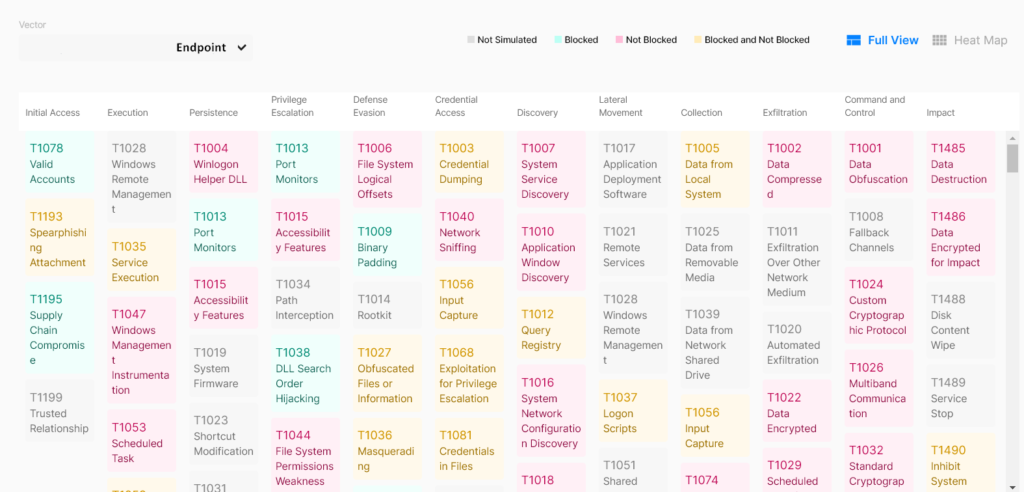

Aşağıdaki görselde ATT&CK matrisinin bir örneği gösterilmektedir, bu tablo farklı taktiklere göre sıralanmış farklı siber saldırı tekniklerinin bir matrisidir. Her kategori, her saldırı türüne karşılık gelen belirli alt kategorilere bölünmüş olup, teknikle ilgili ayrıntılar, örnekler, referanslar içermektedir. Dolayısıyla bu anlık görüntü, matrisin yalnızca küçük bir bölümünü göstermektedir.

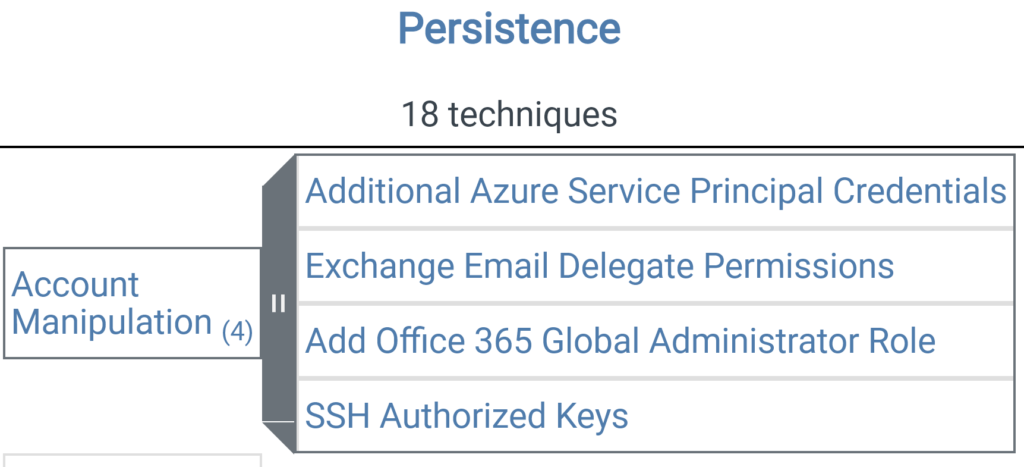

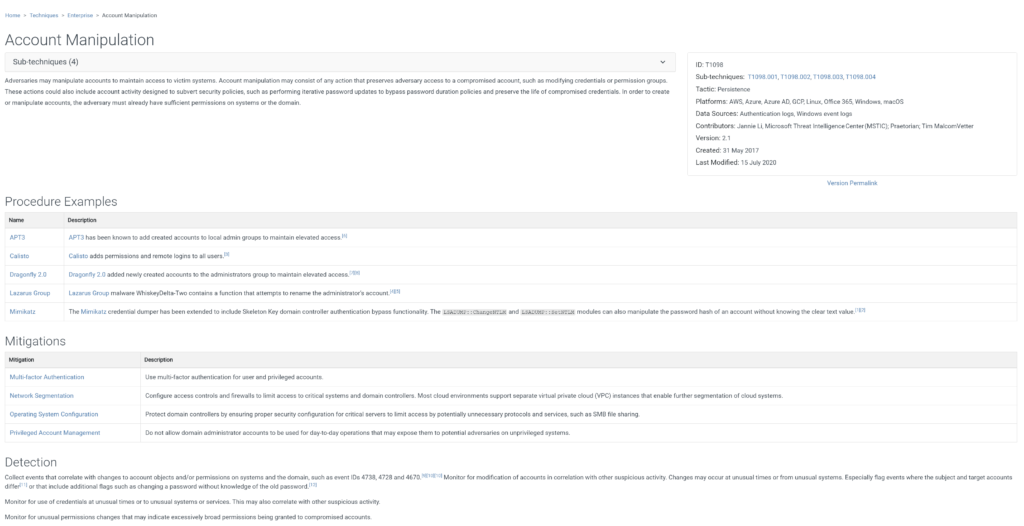

Tekniklerin bağlantılarından herhangi birine tıklanarak tekniğin kısa bir açıklamasını, örnek programların bir listesini ve tespit ipuçlarını içeren bir sayfaya geçiş yapılır. Örneğin, Account Manipulation tekniği seçilerek, bu teknik ile ilgili detaylar, mitigation önerileri ve tespit ipuçları görüntülenebilmektedir.

“Enterprise” olarak nitelendirilen ATT&CK matrisi haricinde, saldırı öncesi taktik ve teknikleri gösteren “PRE-ATT&CK” ve mobil cihazlar için oluşturulan “Mobile ATT&CK” matrisleri de mevcuttur. “Enterprise ATT&CK matrisinde” 12 adet taktik bulunmaktadır. Bu taktikler:

MITRE ATT&CK matrisini kullanarak, kuruluşlar saldırgan bakış açısıyla teknik ve taktikleri görüntüleyebilir ve Saldırgan nasıl içeriye sızdı? Hangi eylemleri gerçekleştirdi? Bir sonraki adım ne? gibi sorulara kolayca cevap bulabilirler. Saldırgan davranışının analiz edilebilmesi kurumdaki güvenlik açıklarının tespit edilmesini sağlamada ve riskleri belirlemede kritik rol oynar. Dolayısıyla, savunmadaki eksiklikler net bir şekilde görülebilir ve iyileştirme süreçleri bu doğrultuda planlanabilir. MITRE ATT&CK matrisinden yararlanarak, kullanıcılarına etkili bir analiz yapma imkanı sağlayan Picus güvenlik ürünüyle ilgili bilgiler yazının devamında yer almaktadır.

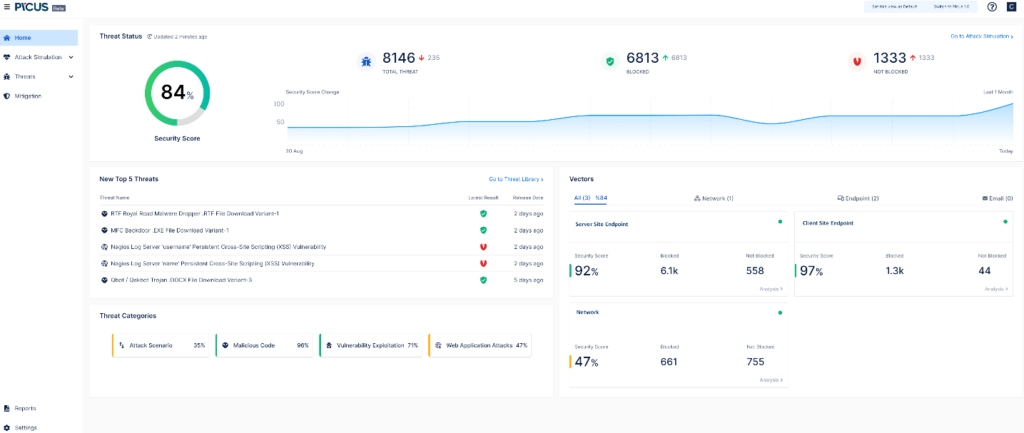

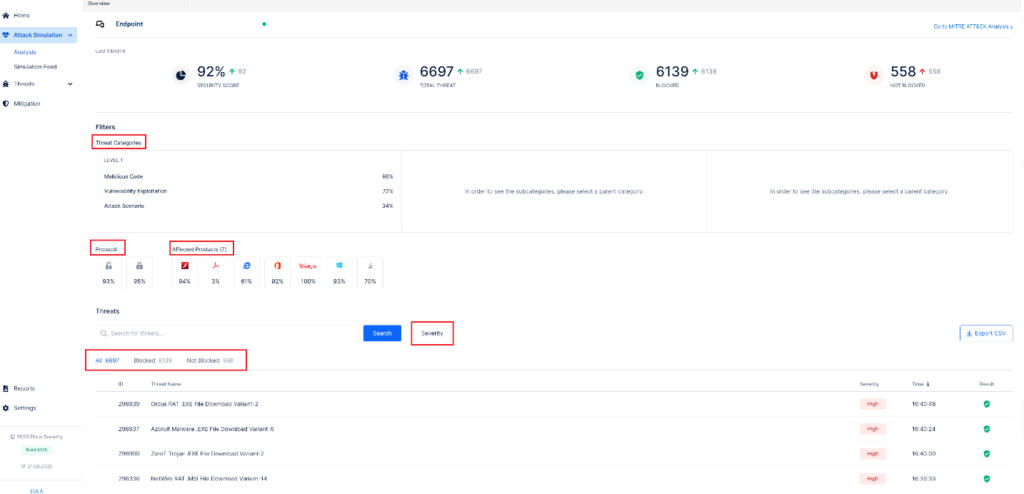

Picus, gerçek siber tehdit örneklerini kullanarak ortaya çıkan tehditlere karşı kurumların hazırlıklı olup olmadığını atak simülasyonları ile sürekli olarak sorgulayan güvenlik ürünüdür. Güvenlik tedbirlerinin güçlü ve zayıf noktalarını gerçek zamanlı olarak tanımlar ve elde ettiği sonuçlar doğrultusunda önerilerde bulunarak mevcut yapıdaki güvenlik ürünlerinden en yüksek düzeyde verim alınmasını sağlar. Atak simülasyon sonuçları analiz edilerek güvenlik skoru belirlenir. Endpoint, Network ve Email veya atak kategorileri özelinde güvenlik seviyelerini kurumlara ayrı ayrı görüntüleme ve inceleme imkanı sunulur, böylece kurumların zayıf oldukları konulara odaklanmaları hedeflenir.

Picus ile atakların simüle edilebilmesi için atack yapan(attacker) ve atağı karşılayan (victim) picus yazılımının yüklü olduğu sistemlere ihtiyaç vardır, bu sistemler peer olarak adlandırılır. Attacker ve victim peer arasındaki network yolu ise vector olarak isimlendirilir. İncelenmek istenen güvenlik ürününe göre peer ve vector tipi belirlenmelidir. Örneğin, Firewall, WAF gibi güvenlik ürünlerinin kontrol edilmesi için Network Peer; AV,IDR gibi ürünlerin analiz edilebilmesi için ise Endpoint Peer konumlandırmak gerekmektedir.

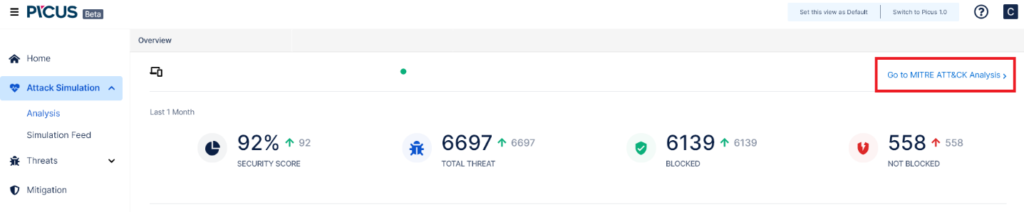

Attack Simulation à Analysis bölümünden ilgili vector seçilerek; güvenlik skoru, engellenen ve engellenemeyen atak bilgisine ulaşılabilir. Tehdit kategorisi, etkilenen ürün bilgisi, prokol (htp/https) tipi ve önem derecesi gibi özelliklere göre filtreleme yapmak mümkündür.

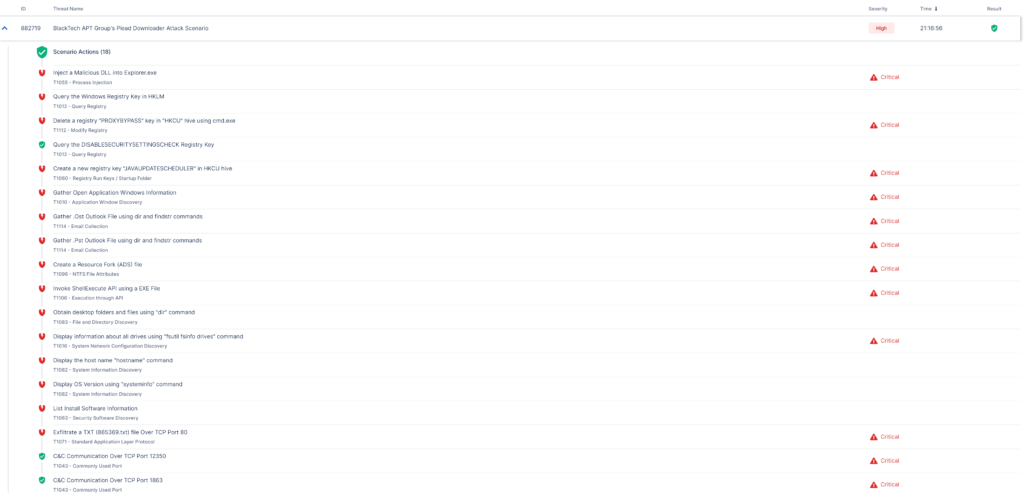

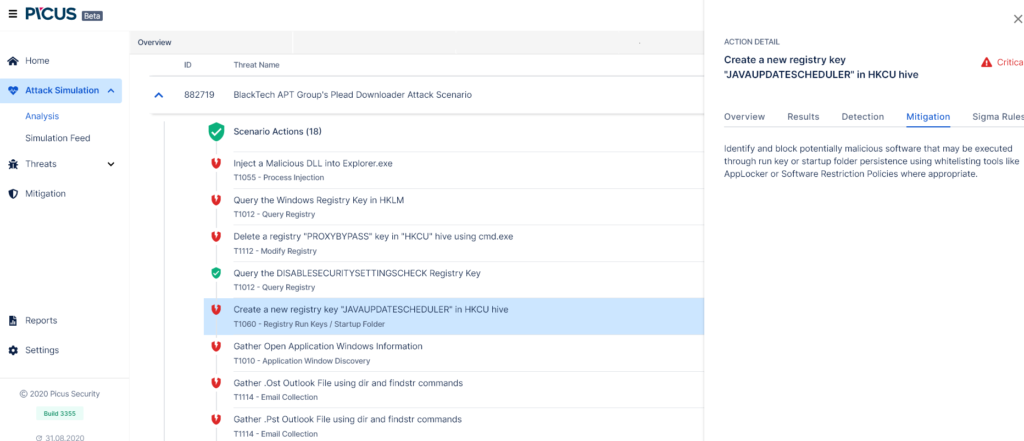

BlackTech APT Group’s Plead Downloader senaryo atağında ilk olarak Explorer.exe’ye bir malicios dll yerleştiriliyor, ardından registry’de bir key değiştiriliyor, command prompt kullanılarak bir registry key siliniyor vb. tüm adımlar aşağıdaki ekran görüntüsünde yer almaktadır. Bu atak senaryosu gerçekte nasıl davranıyorsa picus üzerinde konumlandırılan endpoint peer üzerinde de aynı şekilde davranır ve simülasyon sonucunda var olan adımlardan engellenip engellenemediği bilgisi sağ tarafta yer alan yeşil ve kırmızı simgelere göre ayırt edilir.

Tüm bu adımlar tek tek incelenerek engellenemeyen atakların nedeni tespit edilmeli ve mitigation önerileri göz önünde bulundurularak gerekli iyileştirmeler yapılmalıdır.

Picus ile yapılan atak senaryolarına ait sonuçlar MITRE ATT&CK tablosunda anlık başarı oranına göre teknik ve taktik olarak gösterilmektedir. İnceleme yapılan vector analiz sayfasından “Go to MITRE ATT&CK Analysis” seçilerek tabloya kolayca ulaşılabilir.

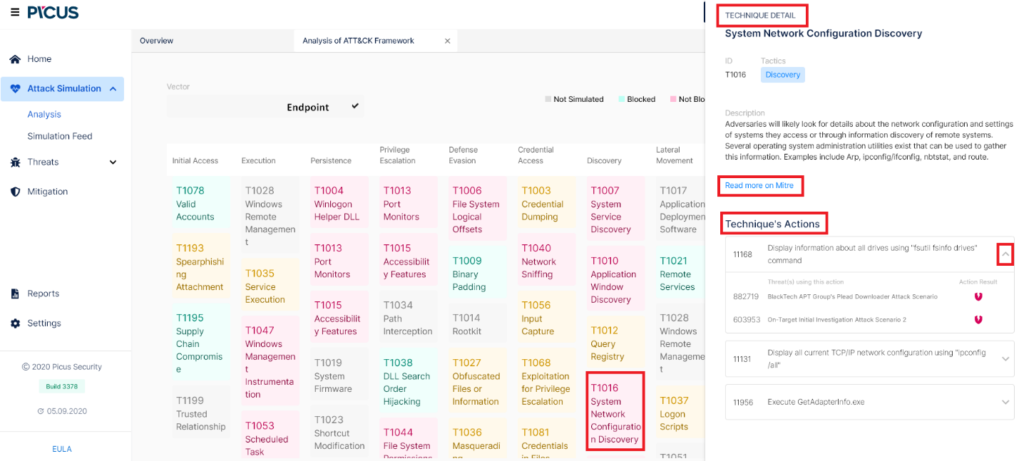

Bu tabloya göre kırmızıların yoğunlukta olduğu ve dolayısıyla engellenemeyen bir çok atağın mevcut olduğu sonucuna varılmaktadır. Amaç, oynatılan atak senaryolarının engellenmesidir. Kullanıcılar tekniklere tıklayarak, teknik detaylarına ulaşabilirler. Read more on Mitre seçeneği seçildiğinde, kullanıcı https://attack.mitre.org/ üzerinden o atağın teknik detayıyla ilgili ayrıntılı bilgiye ulaşılabilir.

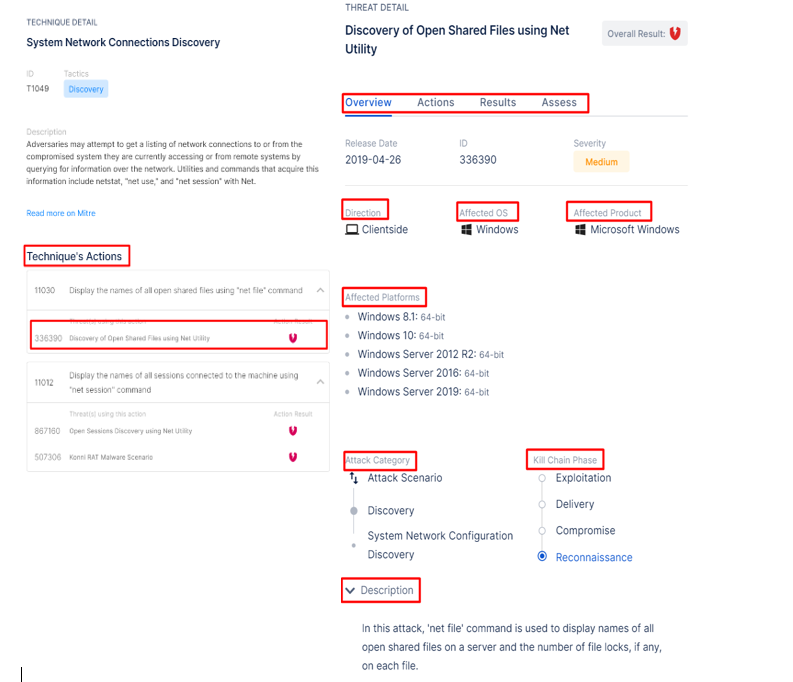

Technique’s Actions bölümünde bu tekniklerle ilişkili olan atak senaryoları listelenilir. Bu senaryo seçilerek; atağın tanımı, atak kategorisi, etkilediği sistemler ve ürünler gibi bilgilere ulaşılabilir.

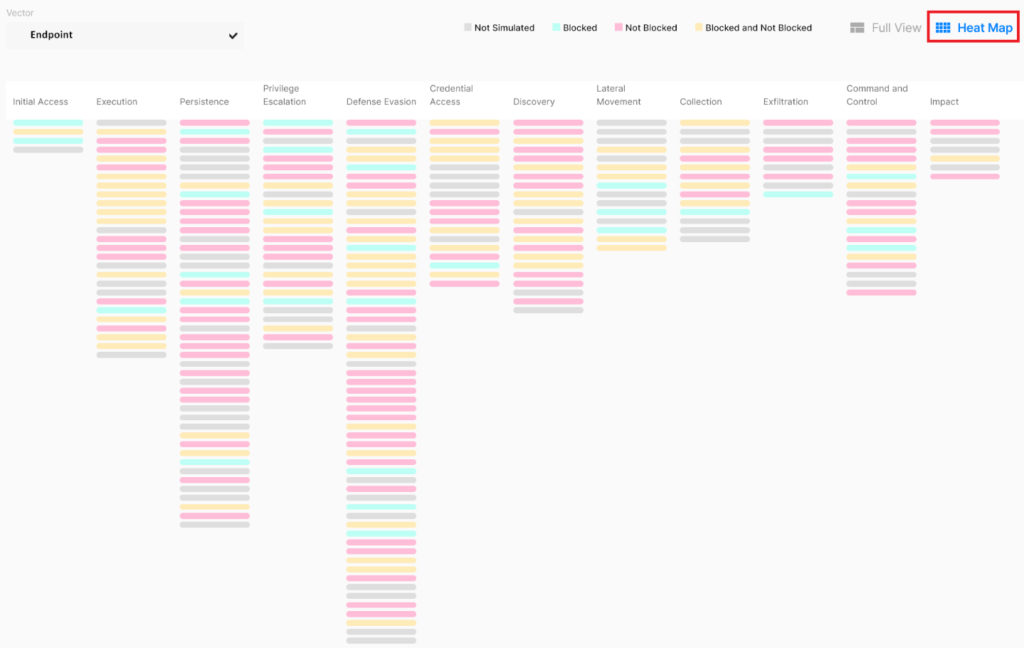

Heat Map bölümünden tabloya geniş bir açıyla bakılarak başarı oranı görüntülenebilir.

MITRE ATT&CK analysis tablosu kullanılarak sistemde iyileştirme yapıldığında aslında bir atak engellediğinde, bu ataktaki tüm taknik ve teknikleri kullanacak tüm atakların engellenmesinin önü açılmış olur. Bir başka deyişle, Mitre framework’ü engellenebildiği takdirde bilinen davranış örnekleri gösteren gelecekteki tüm ataklar otomatik olarak engellenmiş olur.