Enterprise Security Manager olarak bilinen ESM; bir SIEM ürünüdür. SIEM i kısaca açıklamak gerekirse; belirlenen politika ve kuralların yardımıyla bağımsız gibi görünen olaylar arasında anlamlı bağlantılar kurarak muhtemel saldırıları tespit etmeye yardımcı olan korelasyon tekniğidir.

SIEM ürünlerinin en önemli özelliği korelasyon yapabilmesidir. ESM de correlation engine sayesinde verileri işler ve korelasyon yapabilme yeteneği kazanır. Correlation Engine, gerçek zamanlı tehdit özelliklerini geliştirmek için güvenlik açığı bilgileri ve network modeli ile birlikte her event i değerlendirir ve doğru sonuca ulaşır. ArcSight ESM, ek olarak birkaç özelliği de beraberinde getirir;

ESM bizlere şu konularda da yardımcı olmaktadır:

MISP, siber güvenlik olayları ve kötü amaçlı yazılım analizi ile ilgili siber güvenlik göstergelerini ve tehditlerini toplamak, depolamak için kullanılan open-source tehdit istihbaratı ve paylaşım platformudur. Bu istihbarat platformu, kötü niyetli yazılımları ve saldırganları daha iyi anlamak ve tanımlamak için kullanılır.

MISP, olay analistleri, güvenlik uzmanları ve malware ile mücadele eden kişiler için geliştirilmiş bir yazılımdır. Önemli özelliklerinden birisi de elde edilen bilgileri yine aynı platform üzerinden kolaylıkla başkalarıyla paylaşabilmenizdir. MISP bu gibi özelliğinin yanında birçok özellikte içerisinde barındırmaktadır. Bunlar;

Tehdit istihbaratının önemi birçok alt başlıkta incelenebilir. Kısaca bahsetmek gerekirse bir tehdit istihbaratı öncelikle veri kaybını önlemek için gereklidir. Verilerin toplanıp analiz edilmesi olası saldırılar için önlem niteliği oluşturabilir. Bir diğer önemi ise veri ihlallerini tehdit istihbaratı ile tespit edebilirsiniz. Gerçekleşmiş veya gerçekleşmekte olan bir veri ihlali ne kadar erken tespit edilirse, kurum üzerindeki zararlı etkisi de o kadar az olacaktır.

Verilerin toplanıp analiz edilmesi konusunda SIEM ürünlerinden faydalanılmaktadır. MISP, ArcSight ESM ile birlikte entegre bir şekilde çalışmabilmektedir. Verilerin toplanıp analiz edilmesiyle birlikte ESM üzerinde korelasyonlar oluşturarak yapıda var olan ya da gelebilecek herhangi bir zararlı yazılıma karşı önlem alınabilir ve zararlı yazılım tespiti gerçekleştirebilirsiniz.

ESM, MISP ve Tehdit İstihbaratı ile ilgili teorik bilgilerin ardından lab ortamında CentOS cihazı üzerine MISP kurulumu yapıp, ArcSight SmartConnector aracılığı ile MISP üzerinde yer alan tehditleri ESM’deki active listlere gönderip test korelasyonları oluşturmayı deneyeceğiz.

MISP Kurulumu MISP, modülleri ile birlikte Ubuntu, CentOS gibi sistemlere kurulumu yapılabilmektedir. Open-source olduğu için github üzerinden indirebilir ya da https://www.misp-project.org/download/ linki üzerinden .ovf olarak da indirebilirsiniz. Kurulumu CentOS sunucum üzerine github üzerinden indirdiğim script ile gerçekleştirdim.

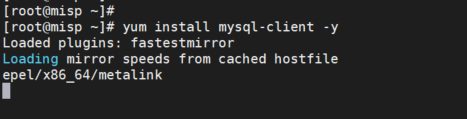

Kurulum öncesinde, gerekli olan koşullardan biri de sunucu içerisinde myqsl ve misp kullanıcısı olması gerekmektedir. Öncelikle sunucuya “mysql-client” paketini indirmeniz gerekmektedir. Sunucu içerisinde var ise ekstra olarak kurmanıza gerek yok.

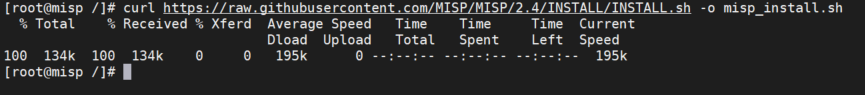

Kurulum scriptini github üzerinden curl komutu ile ismini “misp_install.sh” olarak indirebilirsiniz. İndirmiş olduğumuz “misp_install.sh” scriptine “chmod u+x” ile çalıştırma izni vermemiz gerekmektedir. Bu izni verdikten sonra “./misp_install.sh –A” komutu ile kuruluma başlayabilirsiniz. MISP kurulumu, yaklaşık 10-15 dakika içerisinde tamamlanmaktadır.

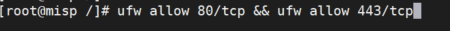

Kurulumun başarılı bir şekilde bitmesinin ardından eğer sunucu üzerinde firewall stop durumda değil ise MISP ara yüzüne ulaşabilmek için 80 ve 443 TCP portlarına erişim açmamız gerekmektedir. Bunun için yukarıdaki komutu kullanarak iptables üzerinde 80 ve 443 portuna izni verebilirsiniz. Bu aşamayı da tamamladıktan sonra herhangi bir tarayıcı üzerinden https://sunucuipadresi ile MISP ara yüzüne ulaşabilirsiniz.

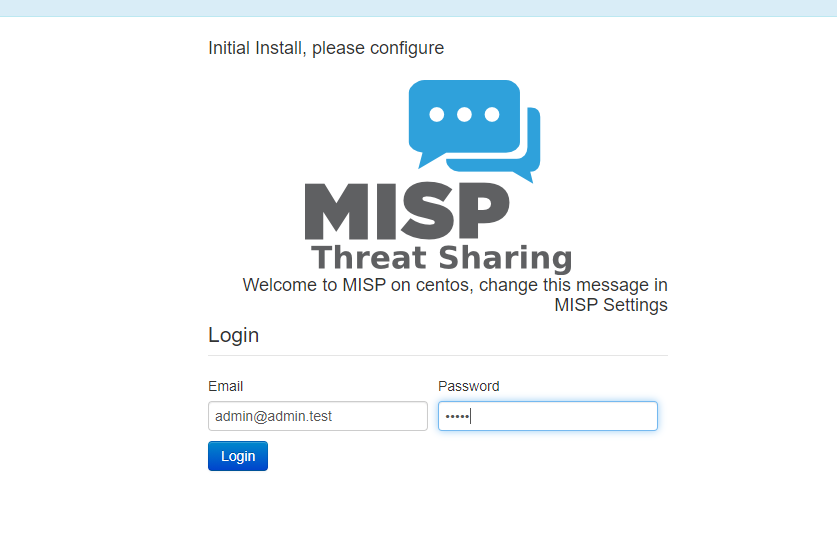

İlgili IP adresini tarayıcıda açtığım zaman MISP login ekranı ile karşılaşmaktayız. Login bilgileri ilk girişte admin@admin.test ve şifresi de “admin” olarak tanımlanmıştır. Loginden hemen sonra şifrenizi değiştirmeniz beklenmektedir.

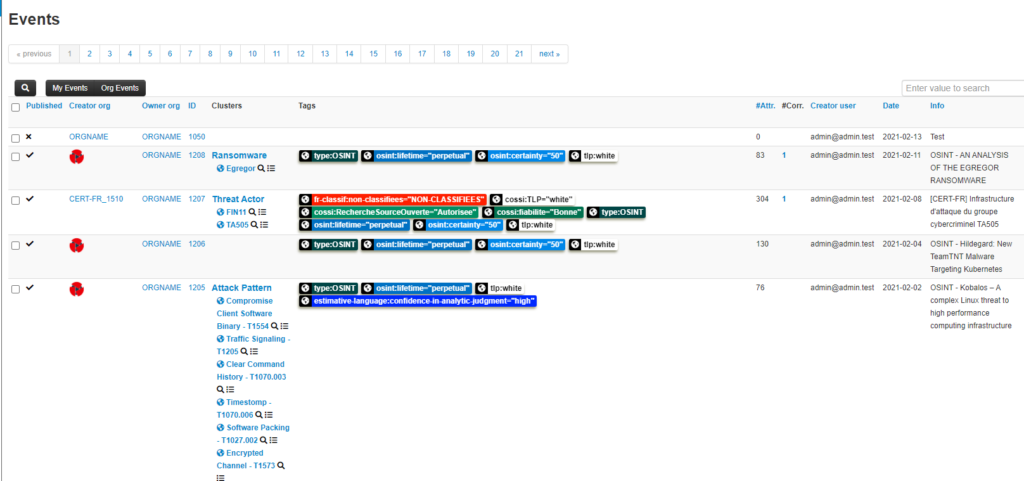

MISP e login olduktan sonra “Event” bölümünde eski ve güncel olan tehditleri, zararlı bilgilerini buradan kontrol edebilir, yeni oluşturabilir veya başkalarıyla paylaşabilirsiniz.

ArcSight ESM üzerinde birçok paket import edebilirsiniz. Bu paketlere örnek olarak Threat Intelligence Platform, SOC Monitoring vb. gibi paketler import edip hazır filtre, kural ve dashboard’lardan yararlanabilirsiniz.

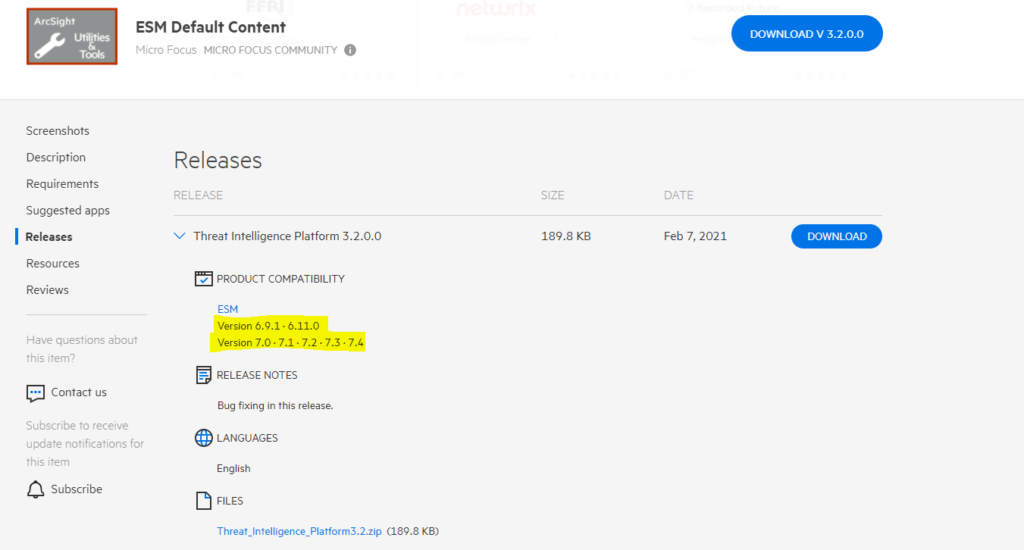

MISP için yararlanacağımız içerisinde kural, dashboard, active list bulunan Threat Intelligence paketini ArcSight MarketPlace ten ücretsiz bir şekilde indirebilirsiniz. Ayrıca paketin desteklendiği ESM versiyonlarına dikkat etmeniz gerekmektedir.

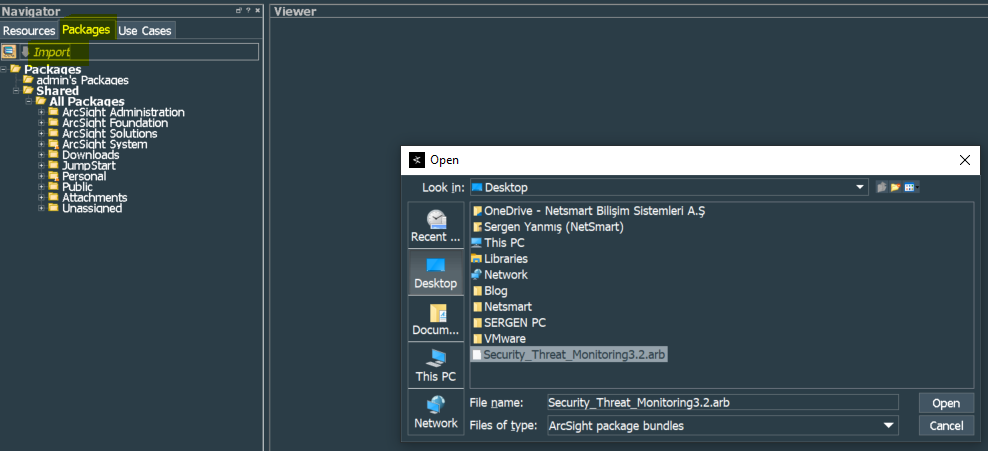

İndirmiş olduğumuz Threat Intelligence paketini ESM’e hızlı bir şekilde import edebiliriz. Yapmamız gereken ESM üzerinde “Packages > Import > ZIPli dosyanın içerisinden çıkan .arb uzantılı paketi” seçmemiz gerekmektedir. Bu adımları uyguladıktan sonra ArcSight Foundation içerisinde bu paketi görebilirsiniz. MISP’ten alacağımız zararlı url, hash, domain gibi verileri hazır listeler ve dashboard ile gösterebilmek için bu paketi kurmamız gerekmektedir.

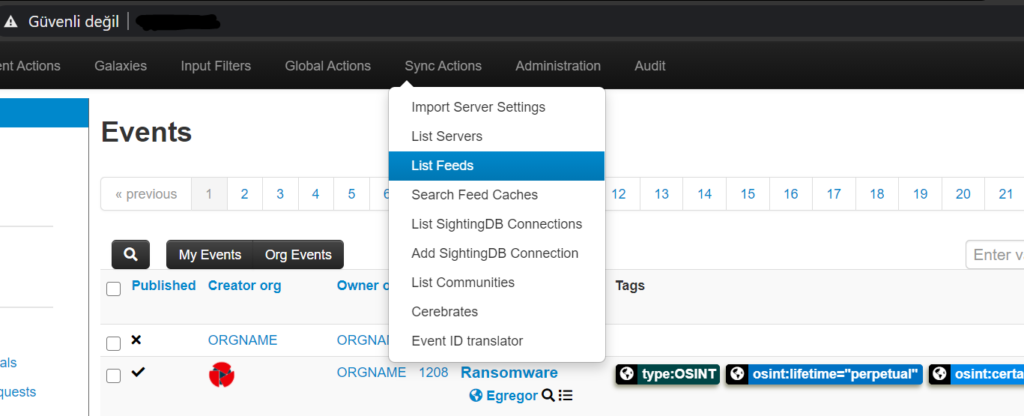

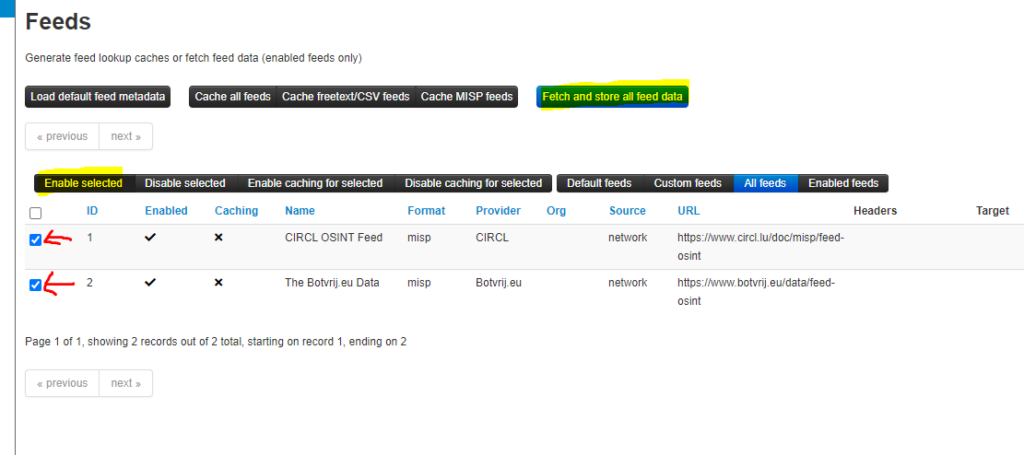

ESM’e paketi import ettikten sonra MISP içerisindeki verileri connector ile alabilmemiz için bir takım konfigürasyonlar yapmamız gerekmektedir. Sync Action > List Feeds bölümüne ilerleyip burada ESM tarafındaki active listleri besleyecek paketleri enable duruma getirmemiz gerekmektedir.

Burada OSINT Feed ve bir malware ait feed bulunmaktadır. Her ikisini de seçip “Enable” duruma getirmemiz gerekmektedir. Enable duruma getirdikten sonra “Fetch and store all feed data” seçeneğine tıklamamız gerekmektedir. Bu şekilde hem feedleri yayınlamış olup hem de saklayabilmekteyiz.

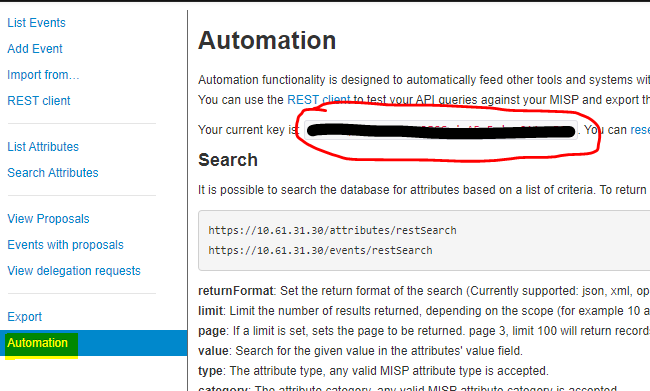

ESM ile MISP arasındaki entegrasyonu ArcSight SmartConnector aracılığı ile sağlamamız gerekmektedir. MISP, içerisindeki verileri otomatize bir şekilde aktarabilmek için API’ler ve authorization keyler kullanmaktadır. Connector ile MISP arasındaki data akışını da “Automation” bölümünde yer alan “authorization key” ile sağlayabilmekteyiz. Bu sayfaya da MISP üzerinden “Event Action > List Events” sekmesinden ulaşabilirsiniz.

Feedleri yayına alıp, authorization key’i aldıktan sonra smartconnector kurma işlemlerini gerçekleştirebiliriz.

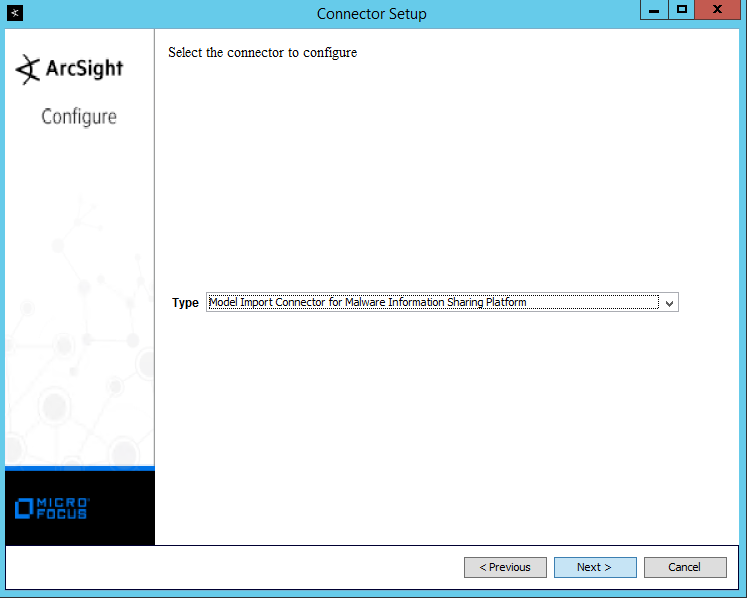

SmartConnectorler, uç kaynaklardan logları toplayarak destinationlara CEF formatında yollamaktadır. Yaklaşık 300 farklı çeşit smartconnector bulunmaktadır. MISP için de smartconnector tipi bulunmaktadır.

Görüldüğü gibi “Model Import Connector for Malware Information Sharing Platform” connector type bulunmaktadır. Next seçeneğine tıklayarak connector konfigürasyonunu ayarlayabiliriz.

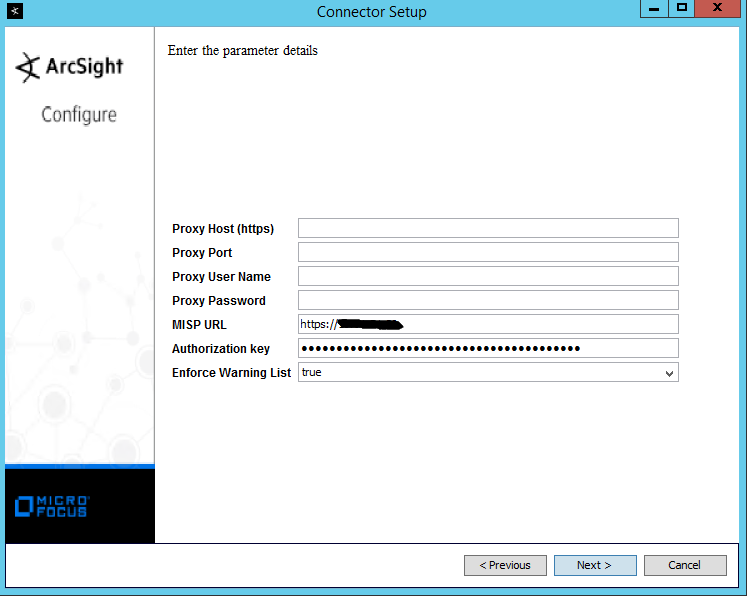

Connector, MISP URL bilgisini, authorization key’i istemektedir. Konfigürasyonu tamamlayıp destination bilgilerini ESM olarak belirledikten sonra connector servisini çalıştırmanız gerekmektedir.

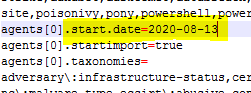

Connector servisini çalıştırmadan önce agent.properties dosyası içerisinden tarih bilgisini geriye dönük 6 ay olarak değiştirmeniz gerekmektedir. Default ya da 6 aydan sonrasını okutmak istediğinizde connector “listleri” beslemeyecektir. Connector agent.properties’i konfigüre ettikten sonra servisi çalıştırıp ESM’deki listeleri kontrol edebiliriz.

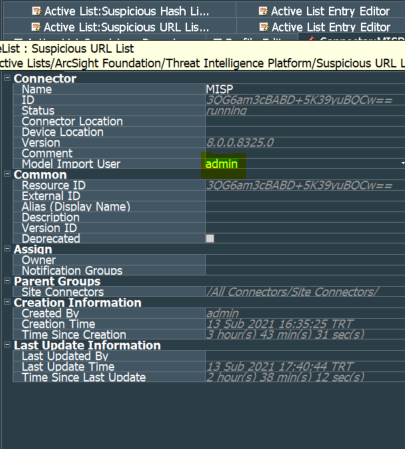

ESM üzerinde ilgili connectore modeli import etmemiz gerekmektedir. Bu modeli “admin” kullanıcısı ile yapmalısınız.

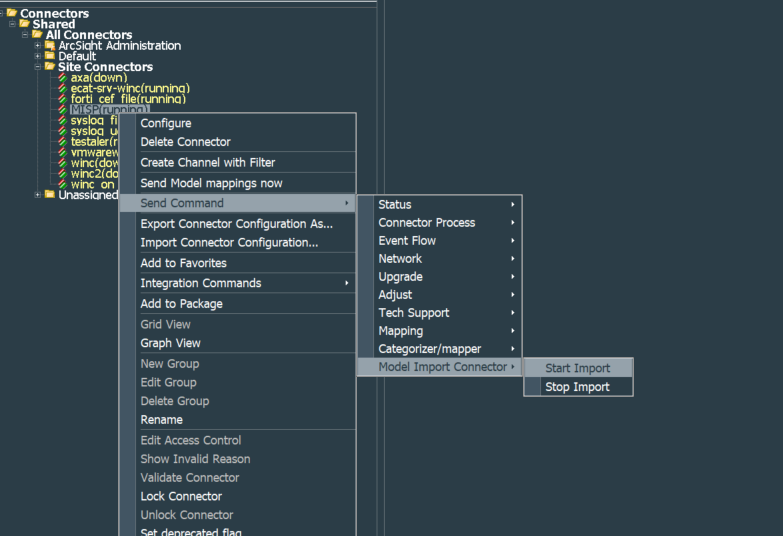

MISP connectore sağ tıklayıp “Send Command > Model Import > Start Import” command i gönderip hızlı bir şekilde import işlemlerini gerçekleştirebiliriz. Model Import işlemlerini birçok connector için yapabilmekteyiz. Çoğu zaman kullanıcı veya action logların ESM’e aktarılması için kullanılır. Burada MISP üzerinden threat intelligence verilerini almak için model import u kullanmaktayız.

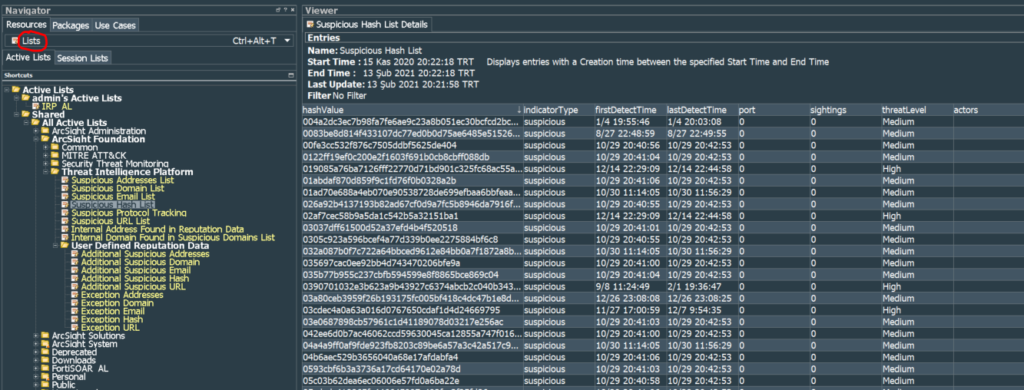

Import işlemlerinin ardından “List” bölümünden paket ile birlikte gelen listeleri görüntüleyebilirsiniz. Burada “suspicious hash, domain, url, address, protocol tracking” gibi liste bilgilerine ulaşabilirsiniz. Herhangi birine sağ tıklayıp “show entries” i seçtiğinizde sağ taraftaki gibi MISP üzerindeki hash, url, domain listler ESM üzerinde görüntülenecektir. Aynı zamanda burada threat level, user, hashvalue gibi fieldlar’dan detaylı bilgilere ulaşabilirsiniz.

Bu paketin bir başka güzel özelliklerinden biride dashboard’tur. Dashboard üzerinden her ne kadar burada paydalı şekilde ayrılmamış olsa da “indicator type” ına göre grafikte paydalara ayrıldığını görebilirsiniz. Yapınızdaki son durumu grafiksel olarak da inceleyebilirsiniz.

ESM deki list’leri MISP platformunda yer alan tehdit istihbaratı verileriyle beslemeyi gerçekleştirdik. ESM üzerinde bu listelere göre kurallar oluşturulup, korelasyonlar gerçekleştirebilirsiniz. Oluşturduğunuz kurallar ile kurumunuz içerisindeki zararlıları tespit edebilir ve gelebilecek zararlılara karşı şimdiden önleminizi almış olursunuz. MISP üzerinde, sürekli olarak tehdit bilgileri güncellendiği için aynı zamanda ESM ile entegre olduğunda zararlılar konusunda güncel kalabilirsiniz.