Kimlik, gerçek bir kişiyi tanımlayan isim, ünvan, bölüm ve diğer kişisel karakterler gibi bir dizi özelliktir.

Kimlik bilgisi, bir kişinin kimliğini kanıtlamasına izin veren kullanıcı adı, e-mail, token, şifre veya biyometrik parametreler gibi bir dizi kimlik doğrulama faktörüdür.

Kişiler ve kurumlar, fiziksel veya dijital yaşamlarında; fiziksel anahtarlardan tokenlara ve kartlara, dijital özel anahtarlara, oturum çerezlerine, dijital sertifikalara, kripto para cüzdanlarına, giriş ve şifre kombinasyonlarına kadar kendilerini doğrulamak için her gün milyarlarca farklı kimlik bilgisi kullanmaktadır.

Siber suç ekosisteminde, buna yönelik birden fazla mekanizma ve araç kullanarak geçerli kimlik bilgileri elde etmeye odaklanan ve büyüyen bir endüstri var. Bu noktada nihai hedef kurumsal veya müşteri kimlik bilgilerini ele geçirmektir. Her türlü kimlik bilgisi, bu ele geçirme saldırılarına karşı savunmasız olabilmektedir.

Kimlik bilgisi hırsızlığı, bu verilerin başkaları tarafından elde edilip, kullanılması işlemidir. Saldırganlar kullanılan kimlik bilgisi ile taklit ettikleri kullanıcıların yetkilerine sahip olabilir ve ayrıcalık bulduklarında bu yetkileri yükseltebilir.

Kimlik hırsızlığı sonucunda saldırganlar ele geçirilen kimlik bilgisine ait banka hesabını, e-mail adresini, kurumsal hesaplarını, çeşitli uygulamalara ait hesaplarını kontrol edebilir. Bu gibi işlemlerde gerçek kullanıcıya ait kimlik bilgileri kullanıldığından geleneksel güvenlik çözümleri yetersiz kalabilmektedir.

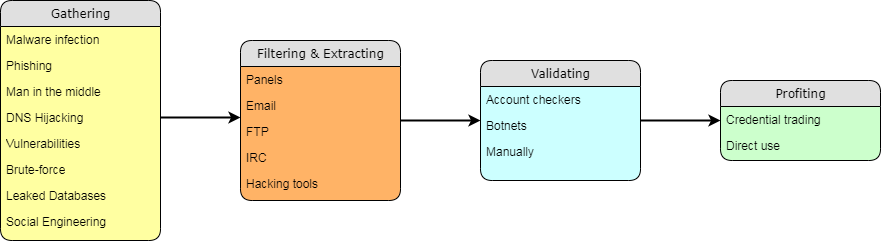

Aşağıdaki tabloda bir kimlik hırsızlığına dair yaşam döngüsü gösterilmektedir. İlk olarak kimlik bilgileri elde edildikten sonra bu veriler üzerinde çeşitli filtreleme ve kategorizasyon (yetkili, yetkisiz vb.) yaparak bu hesapların geçerliliği belirlenir. Geçerli hesapların belirlenmesi sonrası saldırganlar bu kimlik bilgilerini doğrudan kullanabilecekleri gibi çeşitli black marketlerde satışa koyabilirler.

Kullanıcılar kimlik bilgilerini, web adreslerine erişim için tarayıcılarda, bilgi teknolojileri uygulamalarında, uzaktan kontrol için kullanılan uygulamalarda, kişisel parolaları kayıt için kullanılan ve ihtiyaç duyulabilen çeşitli uygulamalarda depolayabilmektedir. Bu kimlik bilgileri tarayıcıların ve uygulamaların kendilerine ait şifrelenmiş dosyalarında tutulmaktadır. Kimlik hırsızlığında saldırganlar tarafından bu dosyalar hedef alınmaktadır.

Genel olarak saldırılar küçük hareketlerle başlar. Bir web sunucusundaki herhangi bir güvenlik açığından yararlanma, bir kullanıcıya gönderilmiş sahte bir mail içeriğiyle, bir kullanıcı bilgisayarında keşfedilmiş güvenlik açığı veya çoğu henüz keşfedilmemiş olan diğer olası saldırıların bir araya gelmesi olarak başlayabilir.

Bu saldırıların yayılmasında yanal hareketler (lateral movement) kullanılır. Böylelikle elde edilen hesap bilgisi ile erişilebilen tüm alanlara etki etmek ve erişimi sabitlemek amaçlanır. Bu noktada gerekli olan tahribat yaratmak, tüm kontrolü ele geçirmek, veri çalmak gibi işlemler için iyi bir kimlik bilgisidir.

Bir kimlik bilgisi yeni bir makinede her kullanıldığında veya yeni bir kaynağa erişim izni verildiğinde, saldırının yayılabileceği bir yol oluşturur. Şifre nadiren değiştirilirse veya hiç değiştirilmezse bu risk devam edebilir. Bu nedenle, bir saldırı gerçekleştiğinde, tek bir makineden ödün verilmiş olsa bile, daha fazla kimlik ve ayrıcalık elde edilebilecek yollar boyunca saldırı hızla yayılır.

Siber suçlular çeşitli teknik, taktik ve prosedürler kullanarak kimlik bilgilerini çalmaktadır. Kimlik bilgisi çalmak için kullanılan bu yöntemlerden en çok kullanılanlar aşağıdaki gibidir:

Kimlik bilgileri çalındıktan sonra erken bir aşamada tespit etmek, bir saldırının etkisini büyük ölçüde azaltabilir. Kullanıcı hesaplarının yönetimine ilişkin politikaların belirlenebileceği bir çözüm kullanılması birçok saldırının potansiyel etkisini ortadan kaldıracaktır.

Bu noktada ayrıcalık yönetimi, uygulama kontrolü çözümlerinin yanı sıra kimlik hırsızlığının engellenmesine yardımcı olan Cyberark Endpoint Privilege Manager (EPM) çözümünden bahsedilecektir.

Cyberark EPM ile bir çok kimlik hırsızlığının önüne geçmek mümkündür. Kuruluşların kullanıcı şifrelerini tutan ortamlara, Microsoft Windows işletim sistemlerine, web tarayıcılarına, uzaktan erişim ve bilgi teknolojileri(BT) uygulamalarına yönelik tehditlere karşı koruma sağlar.

Cyberark tarafından geliştirilen bir takım politikalar ile kimlik bilgilerinin korunması sağlanır. Çeşitli saldırı vektörleri araştırılarak da bu politikalara yenisi eklenmektedir. Bir web arayüzü üzerinden bu politikaları yönetmek ve kontrol etmek oldukça kolaydır.

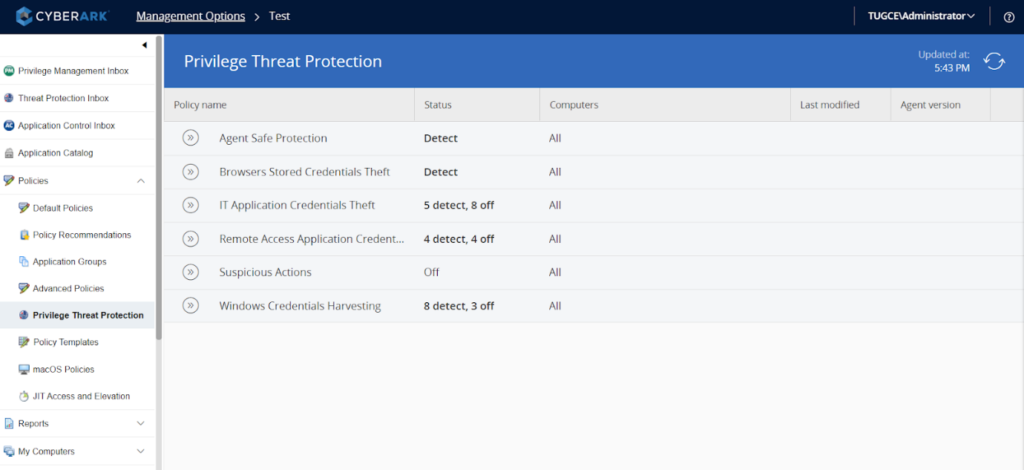

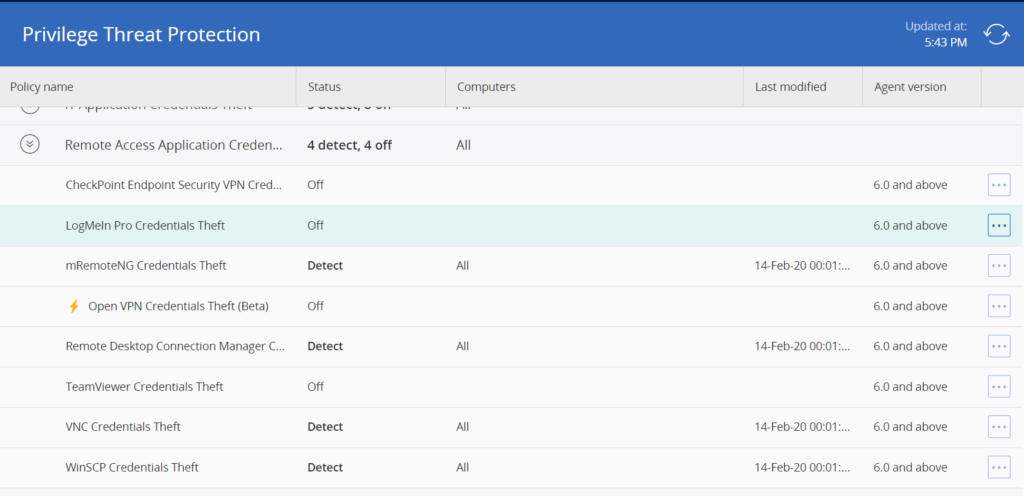

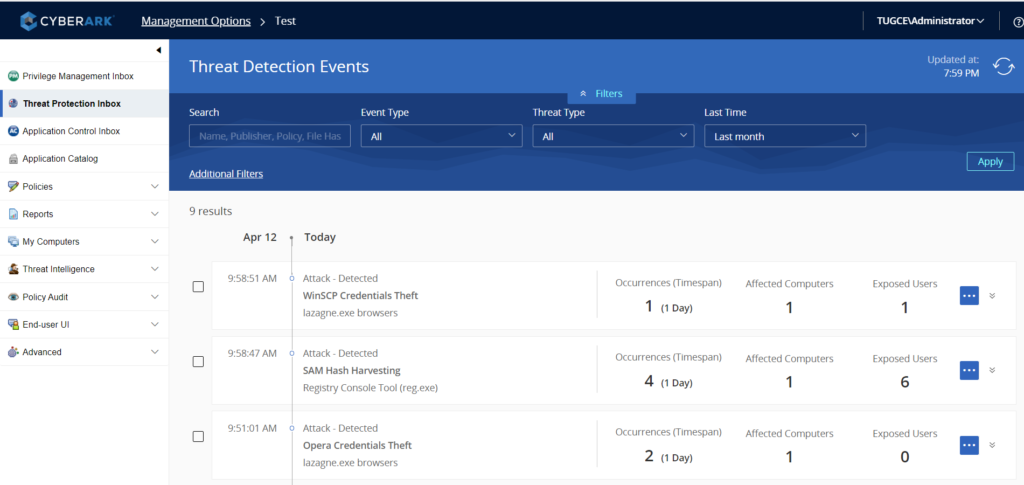

Cyberark EPM kimlik hırsızlıklarının algılanmasında ve engellenmesinde “Ayrıcalıklı Tehdit Koruma (Privilege Threat Protection)” modülünden yararlanır. Bu modül içerisinde bulunan politikaları “Detect” ve “Block” olmak üzere iki aksiyonda ayarlamak mümkündür. Detect ile saldırılar algılanıp monitör edilebilmekte, Block ile de saldırılar engellenebilmektedir. Tüm algılanan ve engellenen bu saldırılar “Threat Protection Inbox” üzerinde toplanmaktadır. Burada saldırılara ilişkin detaylı bilgiler; saldırı türü, saldırı yapılan sistem, kullanıcı adı, bilgisayar adı vb. yer almaktadır.

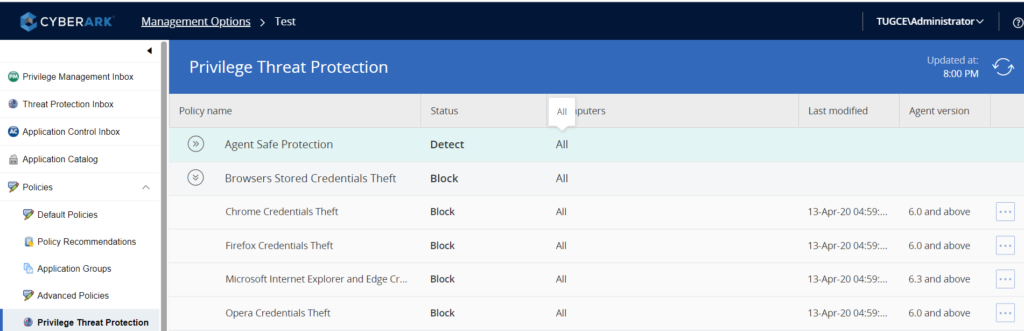

Cyberark EPM bu tehdit algılama ve koruma politikalarını altı ana grup üzerinden yönetir. Aşağıdaki görselde EPM konsol üzerinde bu gruplar görülebilmektedir.

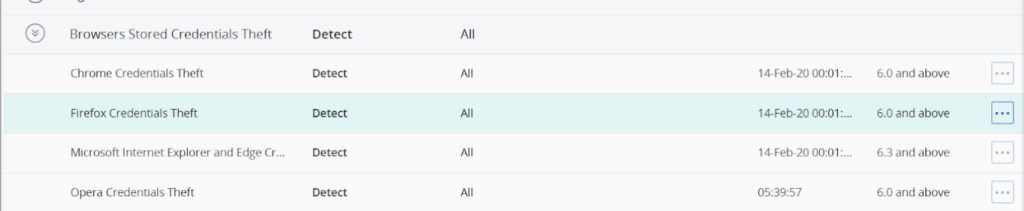

Tarayıcılarda depolanan kimlik bilgisi hırsızlıklarına dair politikalar ile web tarayıcılarında kullanıcı tarafından kaydedilen kimlik bilgileri korua altına alınır.

Chrome, Firefox, Internet Explorer, Edge ve Opera tarayıcılarının kayıtlı parola ve çerezlerinin tehditlere karşı korunmasını sağlar.

Saldırganlar bu şifreleri yönetici ayrıcalıklarına ihtiyaç duymadan çalarak yanal hareket etmek veya veri sızıntısı için kullanır.

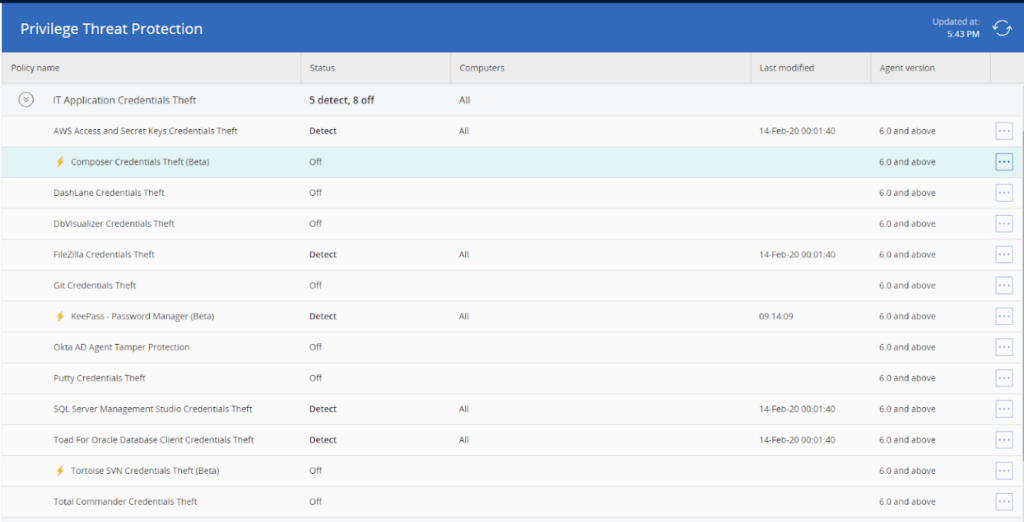

BT uygulamalarında kimlik bilgisi hırsızlığına dair politikalar; en yaygın kullanılan BT uygulamalarında (Keepass, Toad, Filezilla, Git, PuTTY vb.) depolanan kimlik bilgilerini koruyan politikalardır.

Uzaktan erişim için kullanılan uygulamalarda kimlik bilgisi hırsızlığına dair politikalar; WinSCP, mRemoteNG, TeamViewer gibi bir kuruluşun kritik altyapısını yönetmek için kullanılan uygulamalara yöneliktir. Bu uygulamalar, kod ve komutları uzaktan çalıştırabilen ve kuruluşun hemen hemen her yerine bağlanabilen ayrıcalıklı kullanıcıların kimlik bilgilerini kaydeder.

Saldırganlar, bu kimlik bilgilerini ele geçirdiklerinde kuruluşun en hassas bölümlerine ayrıcalıklı erişim elde etmiş olur.

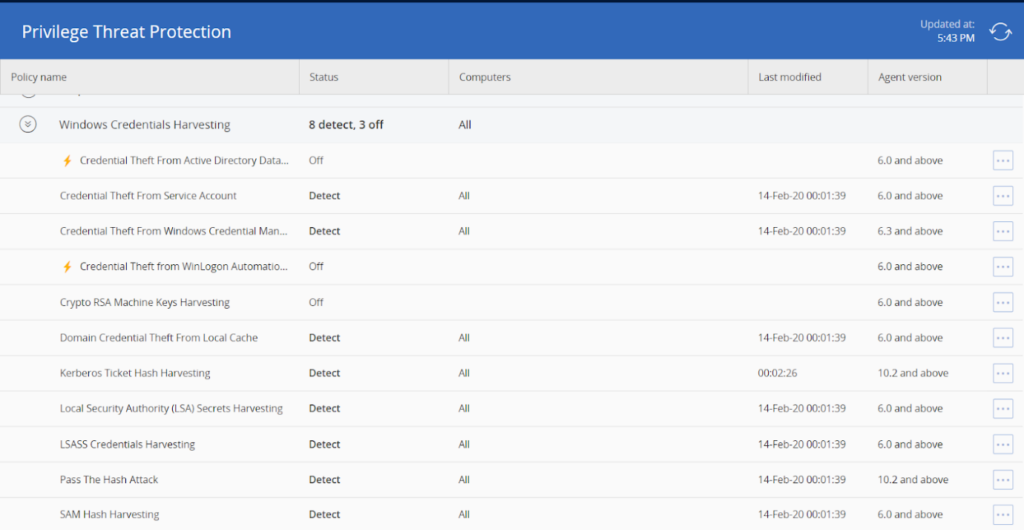

Windows kimlik bilgisi hırsızlığına dair politikalar; hem local hem de domaindeki kimlik bilgileri dahil olmak üzere işletim sistemi üzerindeki kimlik bilgilerini koruyan politikalardır.

Microsoft Windows, şifreleri ve kimlik bilgilerini birçok konumda saklar. Bunlar kullanıcıya, tek bir konumda kimlik doğrulaması yapmasına ve yeniden kimlik doğrulaması yapmadan bir dizi hizmete erişmesine izin veren Tek Oturum Açma (SSO) durumlarında yardımcı olma amacı taşır. Windows Credentials Harvesting politikaları, Microsoft’taki kritik sistemleri saldırılara karşı korur ve saldırganların sistemde yetki olarak yükselmesini ve yanal hareket etmesini önler.

Microsoft Active Directory Veri Deposu (NTDS.dit), kullanıcılar, hizmetler ve uygulamalar için dizin bilgilerini depolayan ve yöneten veritabanı dosyaları ve işlemleri içerir. Bir saldırgan, Golden Ticket saldırısının ön adımı olan krbtgt hesabını çalabilir. Bu noktada Cyberark EPM, Active Directory veri tabanından yapılabilecek kimlik hırsızlığını da algılayabilir.

Saldırganlar bu kimlik bilgilerini ele geçirdiklerinde tüm domain yapısını kontrol altına almayı hedefleyerek Domain Admin hatta Enterprise Admin yetkilerine dahi erişim sağlayabilme fırsatı yakalayabilir.

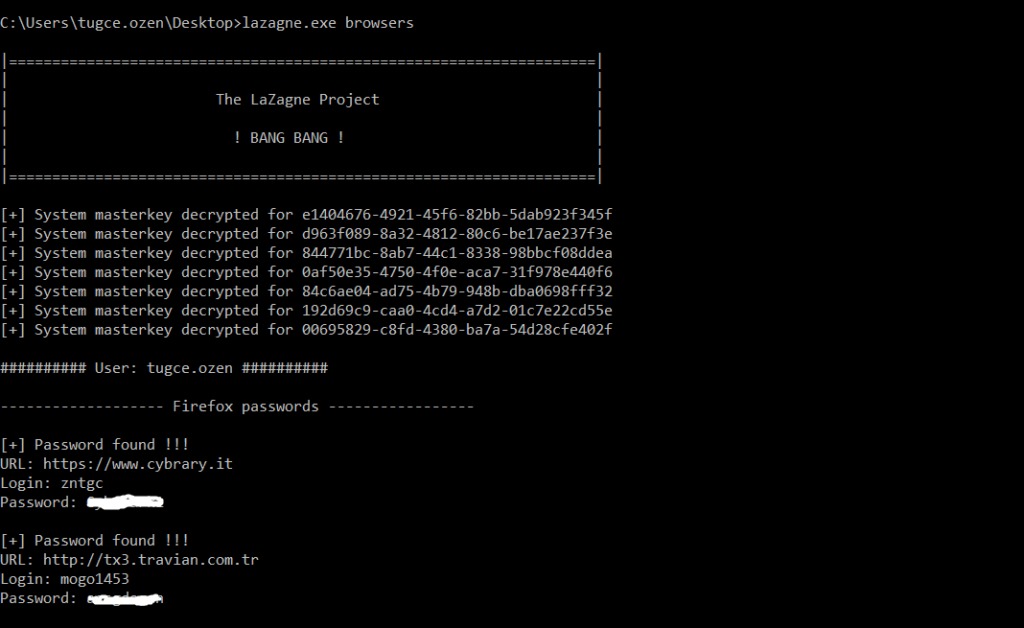

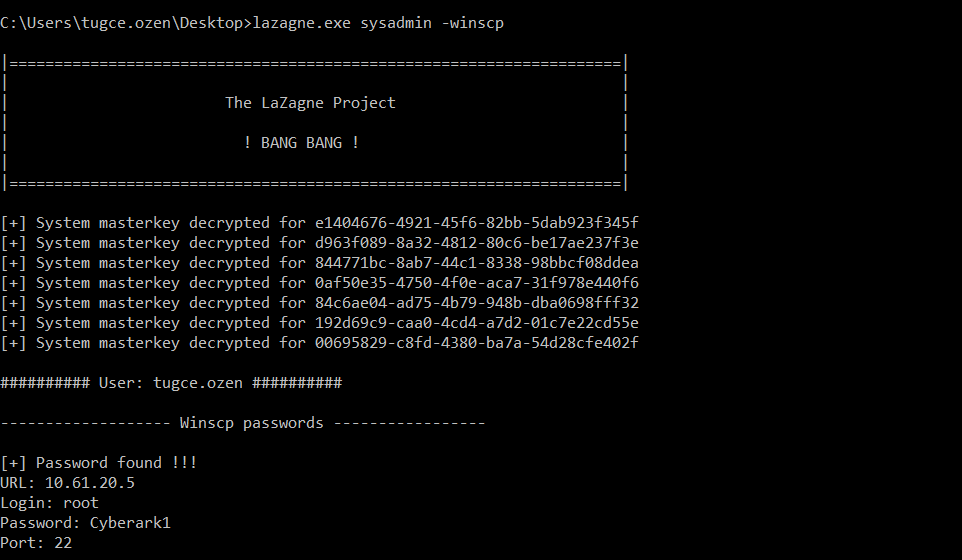

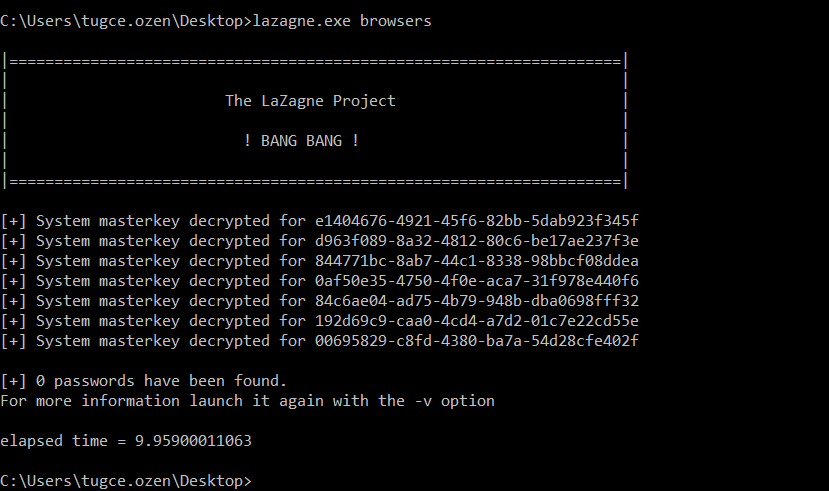

Örnek senaryo olarak tarayıcılardan ve WinSCP uygulamasından kayıtlı parolaların laZagne.exe ile nasıl alındığına ilişkin görseller aşağıdaki gibidir.

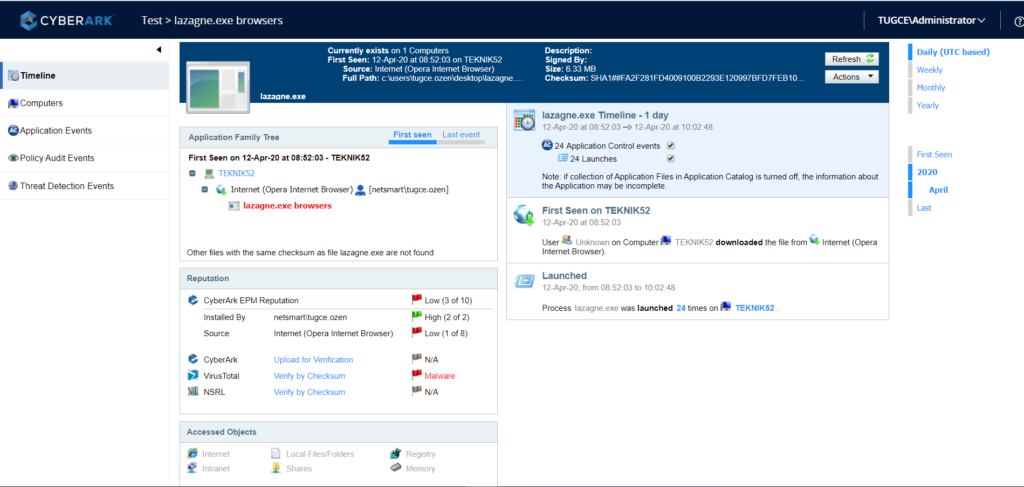

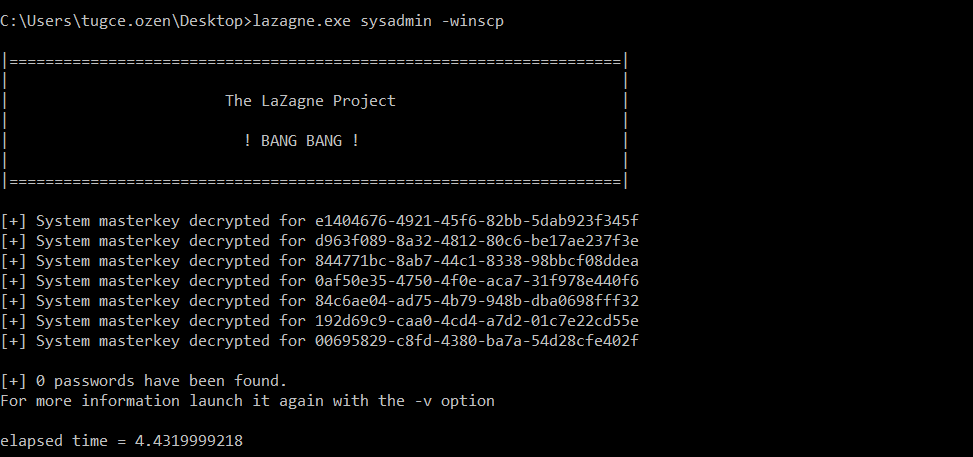

LaZagne açık kaynak kodlu bir uygulama olup Windows ve Linux ortamında çalışmaktadır. Bilgisayar ortamında kullanılan her yazılım kullanılan şifreleri farklı teknikler kullanarak saklar. LaZagne en sık kullanılan yazılımların saklamış olduğu şifreleri görünür hale getirir. İstemci üzerinde depolanmış şifreleri görünür hale getirmek için iki çeşit yöntem kullanır. Çoğu tarayıcı, Windows vault, WinSCP ve diğer uygulamalar Data Protection API (DPAPI) kullanır. Lazagne exe de DPAPI tarafından korunan şifreleri decrypt özelliği sayesinde gerçek hesaba ihtiyaç duymadan çözebilmektedir. İlk olarak oturum açılmış bir bilgisayara erişim sağlaması gerekmektedir. Aktif oturum sayesinde çalıştırılmış işlemler üzerinden tokenları alarak Windows API (CryptUnprotectData) ile şifrelenmiş kayıtlı parolaları alabilmektedir. Bu API ihlal edilmiş kullanıcı oturumunda çalıştırılması gerekir. İstemci üzerinde aktif bir işlem yok ise bağlı olan kullanıcıların dosya sistemi üzerinde (%localappdata%\Google\Chrome\UserData\Default\LoginData) depolanmış dizinlerden şifreleri alabilmektedir.

Bu araçlar bilgisayar korsanlığı için kullanılabilir. Birisi sisteminizden yararlanırsa, kimlik bilgilerini elde etmek için bu tür araçları kullanabilir. Bu adımlar bir sistemden yararlandıktan sonra kolayca uygulanabilir. Burada da görüldüğü üzere kimlik bilgileri kolay bir şekilde elde edilebilmektedir.

Yukarıdaki örnekte “Detect Mod” aktif iken verilere erişilmeye çalışıldığında Threat Detection Events bölümünde bu duruma ilişkin alarmlar oluştuğu aşağıdaki görselde görülmektedir. Bu durumda alarm olsa da kimlik bilgilerine erişim gerçekleşebilmektedir.

Threat Detection Events bölümünde düşen olaylara ilişkin process, zaman, bilgisayar adı, kullanıcı, reputation, dosya bilgisi gibi daha detaylı bilgiler aşağıdaki görselde görülebilmektedir.

Cyberark EPM “Block Mod” aktif edildiğinde tarayıcılardan ve WinSCP uygulamasından kayıtlı parolaların elde edilme teşebbüsü sonrasında ise kimlik bilgilerinin korunduğu ve elde edilemediğine ilişkin görseller de aşağıdaki gibidir.

Detect Mod seçildiğinde alarm oluşmasına rağmen kimlik bilgilerine erişibilir; ancak Block Mod seçildiğinde kimlik bilgilerine erişim de engellenmektedir.

Son olarak, son kullanıcı tarafında iyi bir güvenlik çözümü olması, bu tür yeni saldırıları önlemek için iyi bir yoldur. CyberArk’ın Endpoint Privilege Manager (EPM) çözümü bellek, registry veya dosyalarda bulunan kimlik bilgisi depolarını koruyabilir, Pass-the-hash, Pass-the-ticket gibi yanal hareketleri de engelleyebilir. Bu ürünle, kötü amaçlı yazılım geleneksel güvenlik çözümlerini atlayabilse bile kritik kaynaklarınız korunacaktır.