Kötü amaçlı yazılım, spam, oltalama ve kimlik avı saldırılarını yaymak için genellikle e-postalar kullanılır. Bir ek veya bağlantı üzerinden kullanıcı istismar edilerek hassas bilgiler ele geçirilmeye çalışılır. E-posta güvenliğindeki zafiyet sadece bir kullanıcıyı değil, bütün sistemi etkileyebilir.

Birçok işletme, e-posta sisteminin yeterince güvende olduğunu düşünüyor. Sonucunda mutlaka bir e-posta saldırısı ile karşılaşılmış oluyor. Bazen büyük kayıp ve zararlara sebep olabiliyor. Bu yazımda sizlere e-posta güvenliğini sağlayarak bu kayıp ve zararların önüne nasıl geçilebileceğini anlatacağım.

Şirket içi, bulut veya barındırılan e-posta sunucuları kullanıyor olabilirsiniz. Hangi yapıda olursanız olun, sürekli gelişen bir tehdit ortamına karşı, güvenlik sistemlerininde gelişmesi ve genişlemesi son derece önemlidir.

Saldırı Teknikleri

Tehdit ortamları sürekli gelişmekte ve yeni saldırı varyasyonları ortaya çıkmakta. Günümüzde eposta kullanıcılarının en sık karşılaştığı saldırılardan bazıları şunlardır:

Phishing

Kullanıcıları aldatmaya yönelik içeriklere sahip epostalar gönderilerek kritik veriler ele geçirilmeye çalışılır. Hazırlaması kolay ve yaygın olarak kullanılan bir tekniktir.

Spear Phishing

Bu saldırı , güvenilir bir göndericiden geliyormuş gibi görünen sahte epostalar kullanılarak gerçekleştirilir. Genellikle hedef odaklı yapılır. Sosyal mühendislik ile birleştirildiğinde kullanıcılar için daha riskli hale gelir.

Malware

Epostalar üzerinden kötü amaçlı yazılım gönderimi sıkça karşılaştığımız bir saldırığı tekniğinidir. Dosya eki veya epostanın içerisindeki bir bağlantı ile yayılması amaçlanır. Verilerin şifrelenmesine veya çalınmasına yol açabilir. Zararlı yazılım, tüm sistem için de tehdit oluşturabilir.

Ransomware

Fidye yazılımı, istenilen para ödenene kadar bilgisayar sistemine veya verilere olan erişimi kısıtlayan, dosyaları şifreleyen bir zararlı türevidir. Aksi halde veriler tamamen silinir. Fidye yazılımlarını yaymak için bir veya birden fazla eposta saldırı tekniği kullanılır.

Business Email Compromise (BEC)

Kurumsal bir eposta hesabı ele geçirilerek sahte epostalar gönderilir. Bu kapsamdaki saldırılarda temel amaç para çalmaktır. Hesap bilgileri değiştirilerek veya sahte faturalar oluşturularak kurbanın para göndermesi amaçlanır.

Zero-Day Attacks

Yeni tespit edilen ve üretici tarafından henüz yaması yayınlanmamış güvenlik açıklarından faydalanılmasına sıfır gün saldırısı denir. Bu saldırılar genellikle kullanıcıların bilgisi olmadan gerçekleşir ve tüm sistemi durdurabilecek, işlevsiz hale getirebilecek zararlara yol açabilir.

Spam Email

Genellikle herhangi bir zararlı içermeyen fakat eposta sistemleri için gereksiz yük oluşturan, kullanıcılar için vakit kaybına neden olan epostalardır. Toplu olarak gönderilen bu epostalarda; tanıtım, reklam, davet gibi içerikler yer alır. Kurumsal sistemlerde bir tehdit unsuru olarak varsayılmalıdır.

Şirket İçi Eposta Güvenliği

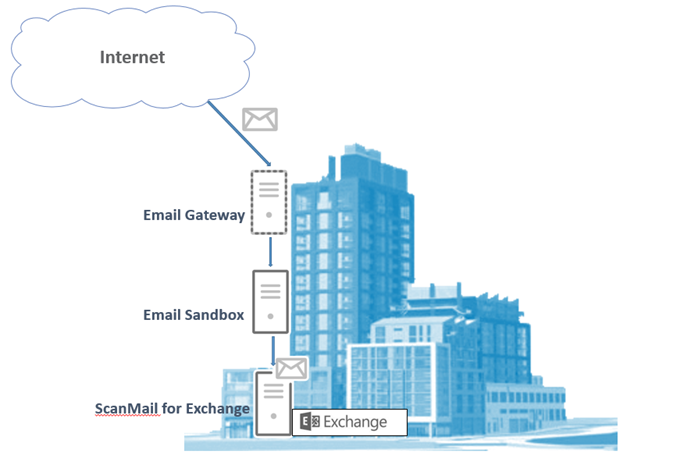

Şirket içi yapılarda mutlaka bir Mail Gateway konumlandırılıyor. Burada önemli olan nokta kullanılan güvenlik ürününün doğru yapılandırmış olması. Mail Gateway’imiz olduğu halde saldırılara maruz kalındığını biliyoruz. Bu durumda e-postalar için 2. güvenlik noktası olarak Sandbox teknolojilerinden faylanmaktan kötü fikir sayılmaz. Gateway’in yönlendirdiği e-postalar içerisinde ek veya bağlantı var ise, bir kullanıcı gibi davranarak durumu simüle eder. Zararlı tespit edilirse karantina işlemi uygular. Sandbox cihazları genelde ek bazı güvenlik önlemleri de sunmaktadır.

Son olarak, şirket içi e-posta trafiğini de kontrol etmek isterseniz Exchange sunucuları üzerinde mailbox’a entegre şekilde çalışan bir üründe konumlandırarak bunu sağlayabilirsiniz.

Bulut ve Barındırma Hizmeti

Exchange Online, Gmail gibi platformlar için entegre veya gateway olarak kullanabileceğiniz çözümler mevcut. Bu e-posta hizmetlerinin kendi güvenlik önlemleri olsada ek güvenlik çözümleri almak her zaman faydalı olmuştur. Bu çözümler, e-posta üzerinden gelebilecek zararlıları tespit etme noktasında bir güvenlik üreticisi gözüyle inceler. Kötü amaçlı yazılım, spam, kimlik avı, BEC(Business Email Compromise) gibi zararlı e-postaları engellerken Cloud Sandbox ve DLP hizmeti de sunar.

Yine bulut çözüm olan barındırılan e-posta hizmeti için Cloud Email Gateway güvenlik çözümleri kullanılması gerekir. Bu hizmet sağlayıcıları için çoğu zaman mailbox’lara erişmek mümkün olmuyor. MX kayıt yönlendirmeleri ile Gateway üzerinden geçen tüm e-postaların taranması sağlanır.

E-posta Kullanıcılarını Bilgilendirin

Güvenlik yöneticileri olarak buraya kadar üzerimize düşen görevi yerine getirdik. Peki ya e-posta kullanıcıları? Şimdi sıra onları bilgilendirmeye geldi. Farkındalık! E-posta kullanıcılarına, şüpheli veya bilinmeyen içeriğe sahip bir e-postayı açmadan önce ne yapması gerektiği anlatılmalı. Sık sık bilgilendirmeler yapılmalı. Bununla birlikte kullanıcıların seviyelerini ölçebilecek simülasyon ortamı yaratan çözümler kullanılmalı. Bu çözümler, sahte e-postalar göndererek hangi kullanıcıların ek veya bağlantıya tıkladığını belirler. Ardından bu kullanıcılara belirli online eğitimler atayabilirsiniz.

Kişisel Epostalar İçin Uç Nokta Güvenliği

Bir diğer unsur ise kişisel e-posta kullanımı. Evet, hepimiz şirket bilgisayarlarında kişisel e-posta adreslerine giriyoruz. İşte o an radarın dışındayız. Kişisel e-postalardan gelebilecek zararlılara karşı Endpoint Security çözümü mutlaka kullanılmalı. Ednpoint Security’nin detaylarına bir sonraki yazımda yer veriyor olacağım.