USOM, Ulusal Siber Olaylara Müdahale Merkezi kelimelerinin kısaltmasıdır. USOM, 2013’de “Ulusal Siber Güvenlik Stratejisi ve 2013-2014 Eylem Planı” 4.maddesi dahilinde BTK bünyesinde kurulmuştur. USOM’un kurulma amacı;

amacı ile kurulmuştur.

Temel görevlerinden biri internette ortaya çıkan tehditlerin belirlenmesi ve bu tehditlerin ortadan kaldırılması için gereken önlemlerin alınmasıdır. USOM, ArcSight gibi SIEM ürünleriyle de entegre bir şekilde çalışmaktadır.

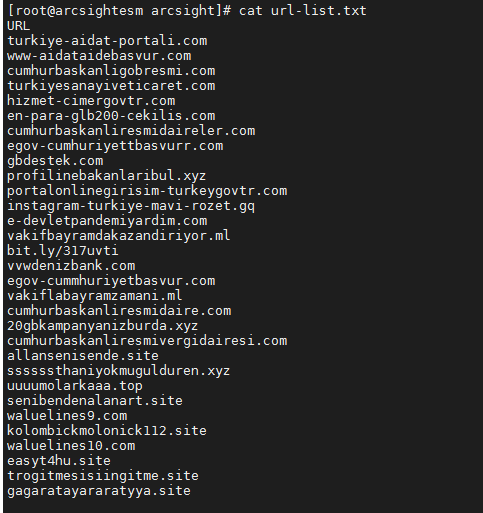

Arcsight gibi korelasyon ve real time alert oluşturulabilen SIEM ürünlerinde USOM entegre bir şekilde çalışmaktadır. Arcsight ile USOM entegrasyonu sayesinde internetteki tehdit içeren tüm alan adları otomatik olarak çekilmektedir. USOM, tehdit içeren ve şüpheli olan tüm adresleri analiz ederek yasaklı web sayfaları listesini düzenli olarak günceller. Bu zararlı URLlerin bulunduğu listeye https://www.usom.gov.tr/URL-list.txt adresi üzerinden ulaşabilirsiniz.

ArcSight ın korelasyon oluşturma özelliği ile birlikte USOM için kurallar oluşturulabilir. Bu kurallara örnek olarak “USOM tarafından yayınlanan zararlı bağlantılar listesindeki kaynaktan veya o kaynağa bir trafik oluşursa uyar.” Verilebilir. Yapılacak olan uygulamada da ArcSight ESM içerisinde bu kural oluşturulacaktır.

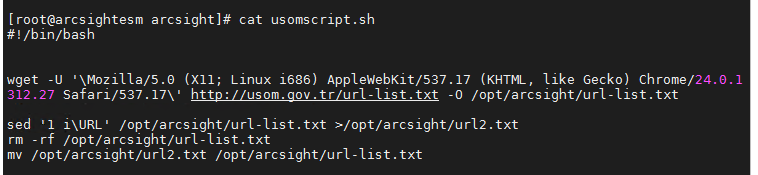

https://www.usom.gov.tr/URL-list.txt adresi üzerinde görüntülenen URL listesinin belirli periyodlarla çekilerek güncel kalması sağlanacaktır. Bunun için bir script oluşturup bu scriptin belirli periyodlarda çalışması schedule edilecektir.

Aşağıdaki görselde yer alan script kullanılarak adres üzerinden çekilen URL’ler URL başlığı altında bir text dosyası içerisine yazılmaktadır.

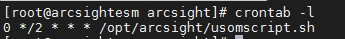

Hazırlanan script in schedule edilmesi için crontab komutu kullanılacaktır. Crontab, Linux ve Unix sistemlerde belirlenen bir zaman ya da zaman diliminde belirlenen komut, script ya da uygulamanın çalışmasını sağlar. Aşağıdaki görselde, hazırlanan scriptin her iki saatte bir çalışması için gerekli olan crontab konfigürasyonu yer almaktadır.

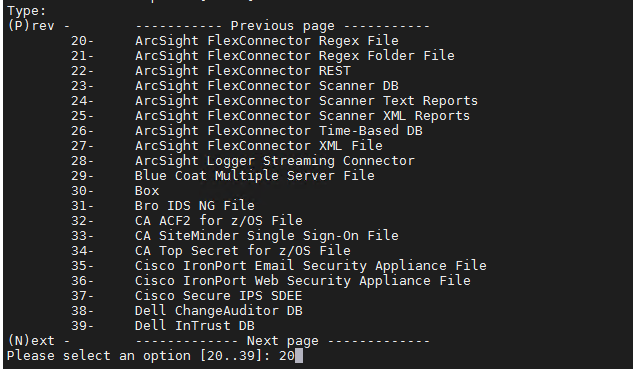

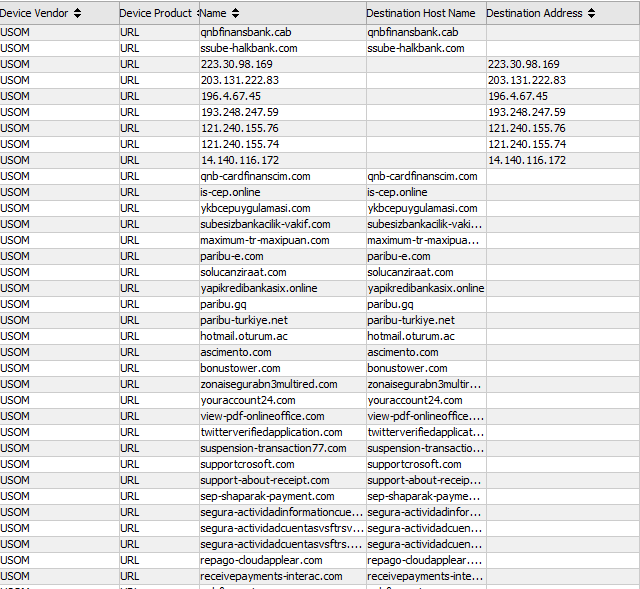

Text dosyası içerisinde bulunan URL’lerin ESM’ e aktarılması işlemini gerçekleştirmek için ArcSight Flex Connector Regex File kurulumu gerçekleştirilip, URL’ler için parser hazırlanması gerekmektedir.

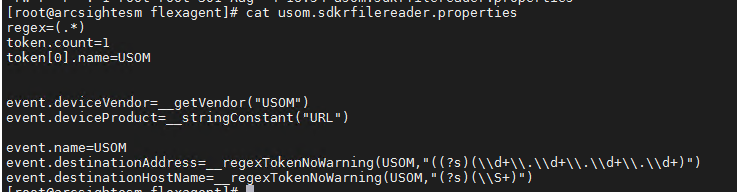

Aşağıdaki görselde hazırlanan parser içerisinde, Tüm URL’ler öncelikle name alanına aktarılıp, IP adresi olanlar destination Address alanına URL olanlar destination Host Name alanına atanacak şekilde konfigürasyon yapılmıştır.

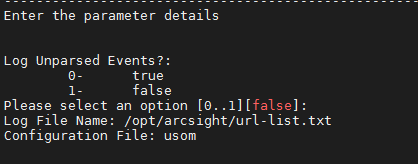

Connector kurulumu tamamlandıktan sonra hazırlanan parser ilgili pathe (ARCSIGHT_HOME\user\agent\flexagent\) aktarılmıştır. Connector parametreleri tamamlandıktan sonra connector servisleri /etc/init.d/ üzerinden start edilmiştir.

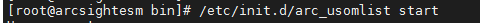

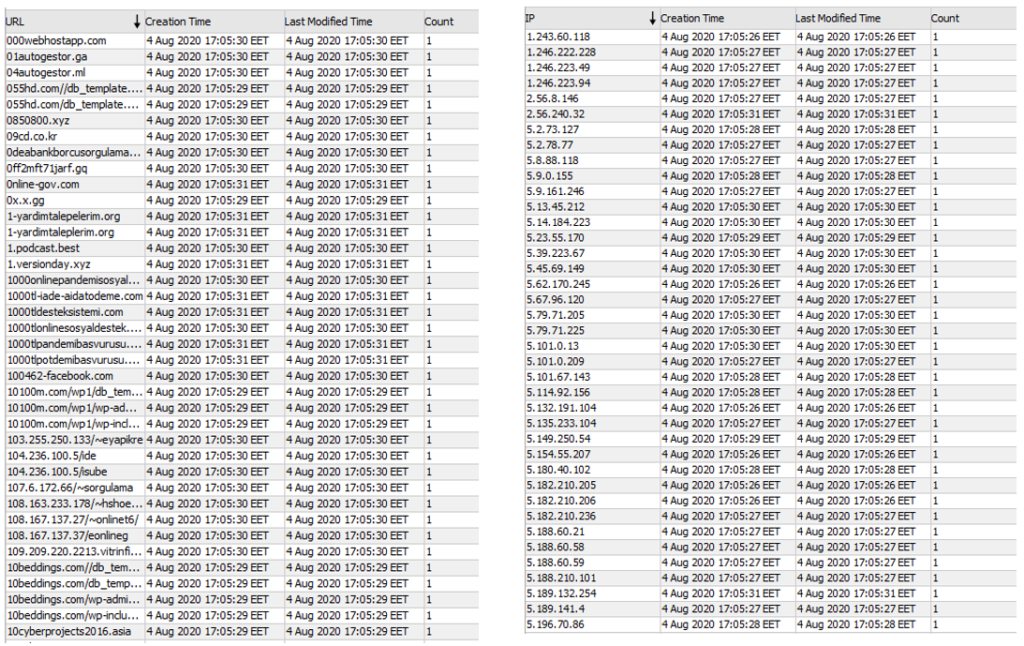

Connector kurulumu sırasında destination olarak ArcSight Manager tanımlanmasının ardından URL’lerin ArcSight ESM üzerindeki görüntülenmesi aşağıdaki gibidir;

URL’lerin ESM üzerine aktarılmasının ardından “USOM tarafından yayınlanan zararlı bağlantılar listesindeki kaynaktan veya o kaynağa bir trafik oluşursa uyar.” Şeklinde kural oluşturulması için gerekli hazırlıklar yapılacaktır.

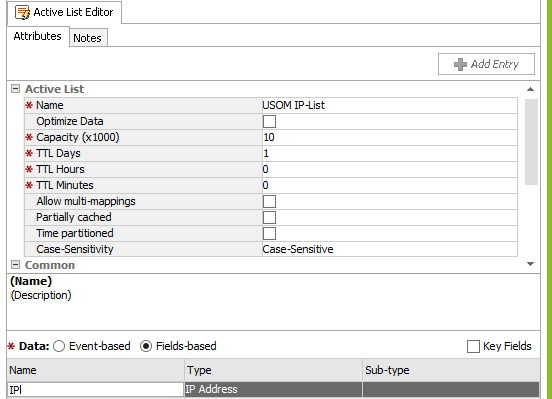

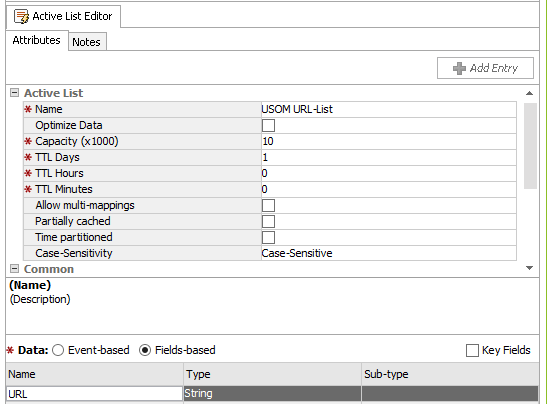

Rule oluşturulmadan önce, URL’lerin gelen firewall trafik loglarıyla karşılaştırılması için Active List oluşturulması gerekmektedir. Active List loglar içerisinden depolanması istenilen alanın veya alanların belirli bir süre veya süresiz olarak tutulmasını sağlayan listelerdir. Bu çalışması içerisinde bizim depolamamız gereken bilgiler IP adress ve URL bilgisidir. Bunun için ArcSight Console üzerinden 2 adet Active list oluşturup bu listelerin bir feeder rule ile beslenmesi sağlanacaktır.

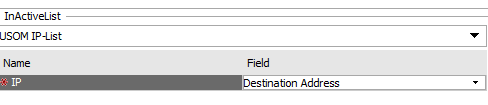

USOM logları içerisinde yer alan IP lerin tutulması için hazırlanan Active List konfigürasyonu aşağıdaki gibidir.

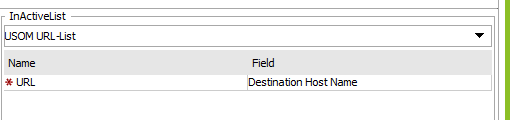

USOM logları içerisinde yer alan URL’lerin tutulması için hazırlanan Active List konfigürasyonu aşağıdaki gibidir.

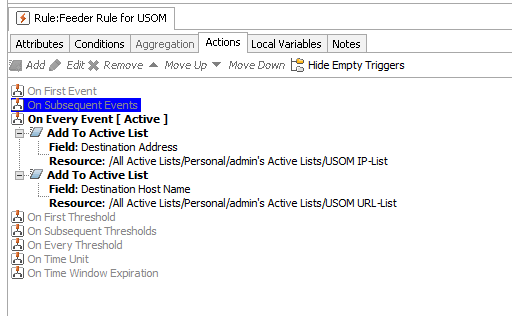

Aşağıdaki görsellerde oluşturulan feeder rule için, parser içerisinde device Vendor USOM olarak belirlenmiştir bu sebeple conditions alanında öncelikle toplamak istediğimiz loglara ait ayırt edici bilgiler verilmelidir. USOM adı altında farklı bir vendor olmadığı için yalnızca bu bilginin tanımlanması bu çalışma için yeterli olacaktır.

Actions alanında, Vendor Usom olarak tanımlı loglar içerisinde, destinationAddress alanındaki bilgilerin “USOM IP-List” listesine, destinationHostName alanındaki bilgilerin “USOM URL-List” listesine yazılması tanımlanmıştır.

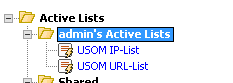

Active Lists ve Feeder Rule konfigürasyonlarının tanımlanmasının ardından, oluşturulan active listler aşağıdaki gibi olacaktır;

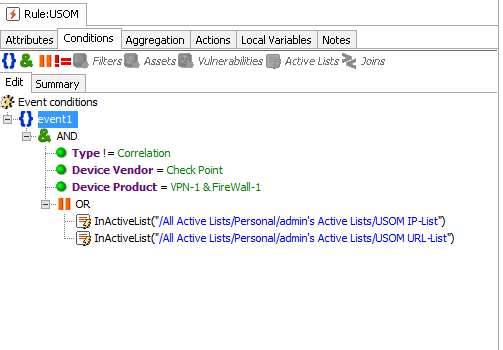

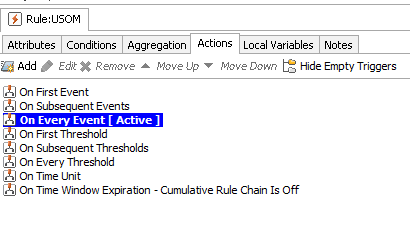

Oluşturulmak istenen kural için gerekli tüm hazırlıkların tamamlanmasının ardından, ArcSight Console üzerinden Navigator>Rules seçilerek aşağıdaki görsellerde bulunan Standart Rule oluşturulmuştur.

Conditions kısmında trafik loglarının toplandığı vendore ait bilgiler tanımlanıp, hazırlamış olduğumuz 2 adet active list içerisindeki bilgilerin belirlediğimiz alanlarla eşleşmesi koşulu eklenmiştir. Check Point logları için bu alanlar ArcSight ESM üzerinde destination Address ve destination Host Name olarak görüntülenmektedir.

Action kısmında gelen her log için aksiyon alınacağı tanımlanmıştır.

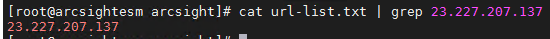

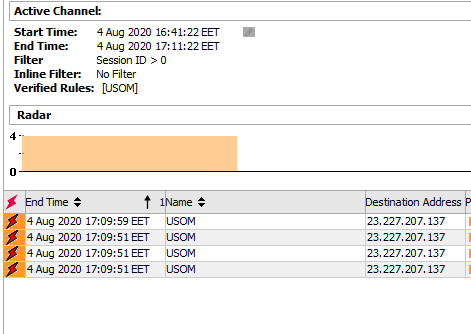

URL List içerisinde bulunan “23.227.207.137” IP adresine erişim sağlanarak kural test edilmiştir ve oluşturulan USOM kuralının doğru bir şekilde çalıştığı gözlemlenmiştir.

Gerçekleştirilen çalışmada USOM zararlı URL lerin düzenli aralıklarla sisteme aktarılması, aktarılan URL’lerin ArcSight ESM üzerine iletilmesi ve oluşturulan kural ile birlikte bu URL’lerin trafik logları ile eşleşmesi durumunda takibinin sağlanabileceği gözlenmiştir.