Bu kapsamda, kritik sistem erişimlerini kontrol eder,yönetir, izler ve ayrıcalıklı hesapların parola yönetiminin otomatik yapılmasına olanak sağlar. CyberArk’ın güvenli kasa (vault) yapısında tutulan ayrıcalıklı hesapların kimlik bilgilerine erişim, kullanıcıların yetkileri çerçevesinde mümkündür. Yetkili kullanıcı CyberArk sistemine giriş yaparak, yetkisi dahilindeki ayrıcalıklı hesaplar ile -hesapların parolasını bilmese dahi- hedef sistemlere kontrollü bir şekilde erişir. Hedef sistem erişimi CyberArk üzerinden gerçekleşeceği için ayrıcalıklı hesabın hash bilgisi bağlantı kurulan sunucuda kalmaz, dolayısıyla “Golden Ticket” ve “Pass the Hass” gibi atakların önüne geçilmiş olur.

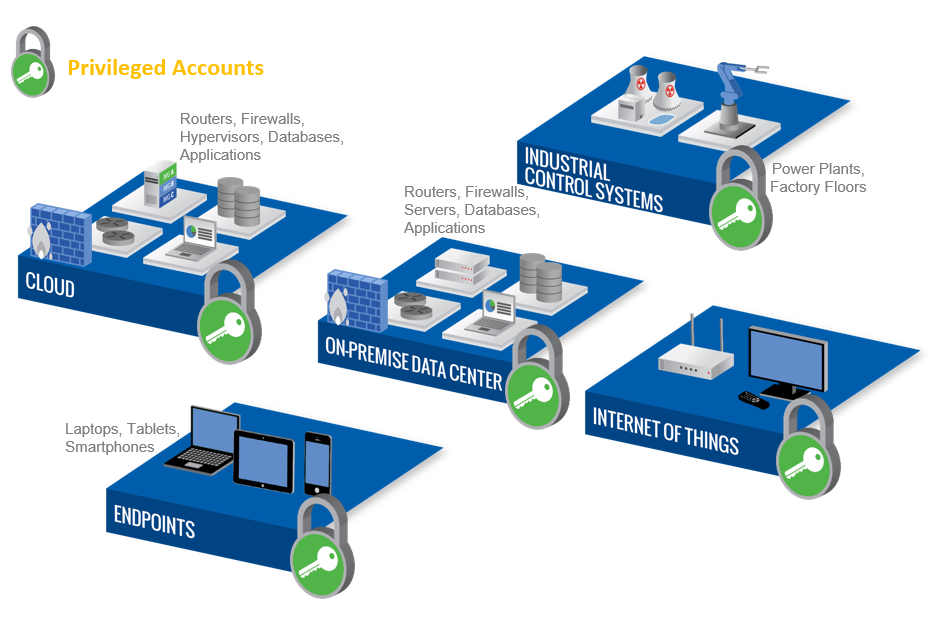

Ayrıcalıklı hesap kavramı akıllara öncelikle Windows, Linux vb işletim sistemlerindeki kullanıcı hesaplarını getirse de, bu kavram gerçekte çok daha fazlasını ifade etmektedir. Database(veritabanı), network, güvenlik cihazı, çeşitli uygulama ve programlarda yer alan ve bulundukları sistem üzerinde oturum açma ve değişiklik yapma hakkına sahip olan hesaplar ayrıcalıklı hesap olarak adlandırılmaktadır. Bahsi geçen bu sistemlere ait hesapların bir çoğu CyberArk CorePAS yapısı ile yönetilir ve güvenli erişim sağlanır. Ancak uygulamalarda, yapılandırma dosyalarında veya komut dosyalarında yer alan ayrıcalıklı hesaplar CorePAS platformu ile tam anlamıyla korunamamaktadır.Bu hesaplara ait kimlik bilgilerinin CyberArk’ın güvenli kasasında tutulması ve yönetilmesi için CyberArk Application Access Management (AAM) modülüne ihtiyaç vardır.

Sistemler üzerinde, hassas bilgileri beslemek, depolamak ve almak için veritabanlarına erişmesi gereken birden fazla komut dosyası ve uygulama vardır. Bu veritabanlarına erişmek için, veriler üzerinde okuma ve/veya yazma hakkına sahip hesaplar kullanılmaktadır. Uygulama hesaplarına ait kimlik bilgileri, uygulama kodunda gömülü biçimde (hard-coded) tutuluyor olabilir veya herkes tarafından okunabilir şekilde saklanıyor olabilir.Her iki koşulda da bu durum bir güvenlik açığıdır. Sabit kodlanmış parolalar, parola değişimini sınırlar, statik ve kalıcı hale getirir. Örneğin bir veritabanı hesabının parolasını değiştirmek için aynı veritabanını kullanan tüm uygulamalarda şifreyi elle değiştirmek gerekir. Buna uygulama kodu, derleme(compilation) ve kodun içerisindeki değişiklikler de dahildir.Bu işlemlerin elle yapılması zaman alacağından sistemde kesinti meydana gelecektir. Kritik sistemler ve uygulamalarda kesinti istenmeyen bir durumdur, dolayısıyla parola değişikliği mümkün olduğunca yapılmaz veya yılda bir kez gibi uzun süreli periyotlar ile gerçekleştirilir. Uygulama geliştiriciler, sistem yöneticileri ve uygulama danışmanları bu parolaları biliyor olurlar ve işten ayrılmaları, bölüm değiştirmeleri vb durumlar düşünüldüğünde riskin büyüklüğü ortaya çıkar.

Veritabanları, uygulamalar, servisler, konfigurasyon ve komut dosyaları… sistemimizin her noktasında ayrıcalıklı hesaplara rastlamak mümkün. Bu durum düşünüldüğünde akıllara “hangi uygulama hangi hesabı kullanıyor?”, “hangi uygulamalar, ne tür hesaplar ile nerelere erişebiliyor?”, “geliştiriciler ve uygulama sorumluları bu hesapların güvenliğini sağlayabiliyor mu?”, “bu hesapların parolalarının biliniyor olması risk oluşturuyor mu?” gibi sorular geliyor. Regulasyonlar gereği, uygulamalar etkinleşmeden veya müşteriye devredilmeden önce uygulama hesaplarının kimlik bilgileri kaldırılmalı, hassas veriler açıklanmamalı, güvenlik ihlallerine neden olabilecek hatalı kodlamalar gözden geçirilmeli ve doğru adresleme yapılmalıdır. CyberArk’ın AAM Credential Providers çözümü, uygulamalarda, komut dosyalarında veya yapılandırma dosyalarında parolaların, koda gömülü olarak saklanma ihtiyacını ortadan kaldırır ve vault üzerinde merkezi olarak tutulmasına ve CyberArk ile yönetilmesine izin verir. Böylece, parola yönetimi CyberArk üzerinde belirlenen politikalar ile otomatik olarak ve uygulamada herhangi bir kesinti olmadan gerçekleşir.Tüm sistemler, veritabanları ve uygulamalar arasındaki erişim güvenli bir şekilde sağlanır.

CyberArk AAM Credential Providers modülünü Credential Provider, Application Server Credential Provider ve Central Credential Provider olarak 3 başlıkta inceleyebiliriz.

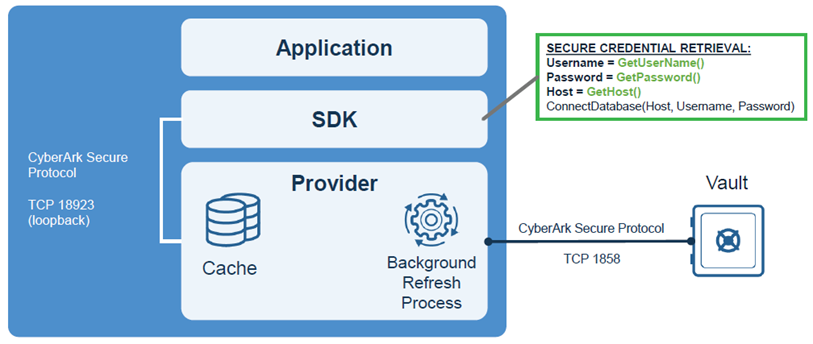

Uygulama sunucusuna, sunucunun işletim sistemine uygun credential provider ajanı kurularak, vault üzerinde tutulan uygulama hesaplarının kimlik bilgilerine kontrollü ve sürekli erişim sağlanır. CP, yerel önbelleğinde uygulama hesaplarına ait kimlik bilgilerini tutar ve uygulama Password SDK (Software Development Kit) ile parolayı istediğinde, credential provider uygulanamanın yetkili olup olmadığını kontrol ederek, bu isteği yanıtlar. CyberArk PAS modülleri ile senkronize bir şekilde çalışır, böylece parolaların doğruluğundan emin olur. CyberArk tarafından uygulama hesabının parolası değiştirildiğinde, CP kendi önbelleğini günceller. Vault ile CP arasında ağ bağlantısında kesinti olması durumunda CP, önbelleğindeki bilgiyi kullanarak uygulamaya yanıt verir, dolayısıyla kesintisiz, %100 kullanılabilirlik sağlanmış olur. Bu durum performans açısından da etkilidir, her istek için vault’a gidilmez ve önbellekteki bilgi kullanılarak daha hızlı yanıt verilmesi sağlanır.

Vaulta erişebilen CP ‘lerin sayısına göre lisanslama yapılır. PrivateArk client üzerinde, CP ajanının uygulama sunucusuna kurulmasıyla “Prov_sunucuadı” olarak isimlendirilen “AIMAccount” kullanıcı tipindeki kullanıcılar oluşur. Bu Prov kullanıcıları uygulama hesaplarının kimlik bilgilerini alabilmek için uygulama hesaplarının tutulduğu kasada yetkilendirilmelidir. Uygulama sunucusunda yer alan farklı uygulamar için tek bir CP ajanı kullanılabilir bu sayede uygulama sunucu sayısına göre CP ajanı gereksinimi ortaya çıkarılabilir. Özel uygulamalar için ayrı lisanslama gereksinimleri olabliyor, yapınıza uygun, doğru bilgiye ulaşmak için bizimle iletişime geçebilirsiniz.

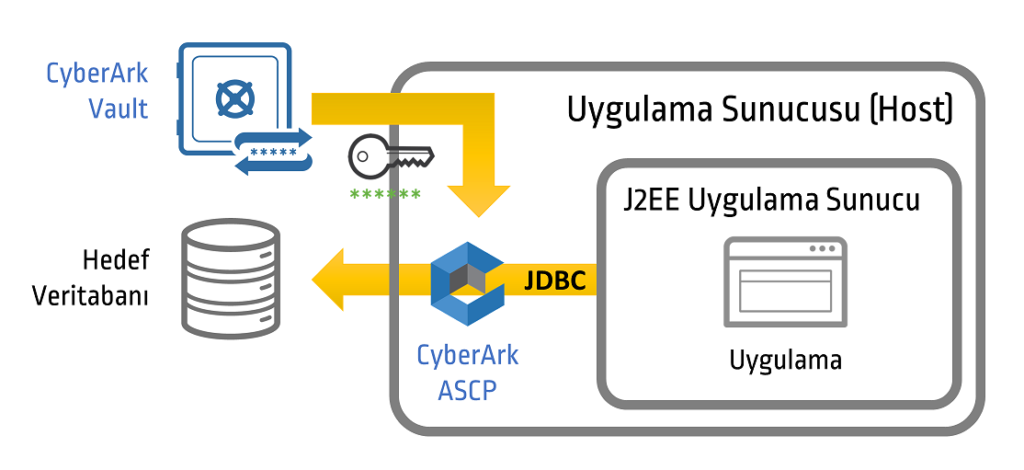

J2EE uygulama sunucuları “data source” tanımlarıyla çalıştırdıkları uygulamalar için veritabanı bağlantıları başlatır. Bu bağlantılarda kullanılan hesaplar, uygulama sunucu üzerinde çoğunlukla XML formatında tutulan dosyalarda saklanmaktadır. Uygulama geliştirici veya uygulamanın kendisi doğrudan bir hesap bilgisi kullanmıyor olsa da bu hesapların dosya sistemi üzerinde saklanması bahsettiğimiz sebepler nedeniyle yine parola yönetimini güçleştirmektedir.

ASCP modülü, JDBC Driver Proxy Model ve Credential Mapper Modelleri ile IBMWebShere, Oracle Weblogic, Jboss ve Apache Tomcat gibi uygulama sunucularında yer alan gömülü kimlik bilgilerini ortadan kaldırmayı amaçlar. ASCP uygulama sunucunun kullanabileceği güvenli bir JDBC yapısı sağlayarak, kod üzerinde herhangi bir değişiklik yapılmadan kimlik bilgilerinin alınmasını sağlar.

Windows servislerde veya scheduled task ‘larda yer alan servis hesaplarını kaldırmak mümkün değildir. Bu nedenle CyberArk bu sistemlerde yer alan hesaplara ait parolaların mümkün olduğunca sık değiştirilmesini önerir ve alternatif bir yol olarak “pushed” metodunu sunar. Bu yöntem ile kimlik bilgileri değiştiğinde her seferinde yeni kimlik bilgileri uygulamaların kimlik bilgilerini okuduğu konumlara “aktarılır”.

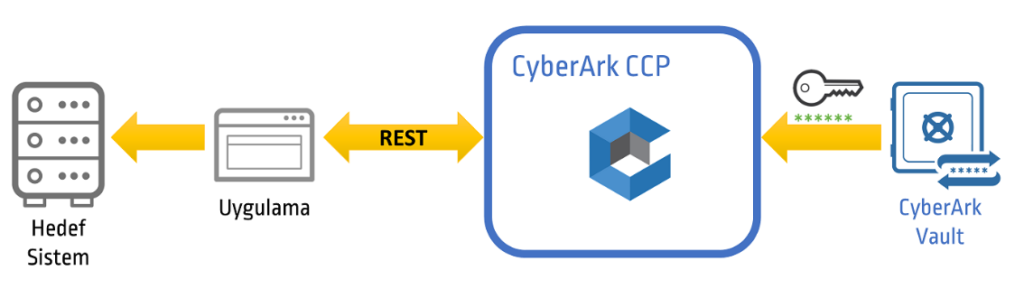

IIS sunucusuna kurulan CCP, çalışma sırasında uygulamalara kimlik bilgisi sağlamak için RestAPI kullanır. Farklı lokasyonlarda yer alan uygulamalar, web servis çağrılarını kullanılarak bu parolalara CCP üzerinden erişebilirler.

Kimlik bilgilerinin doğru uygulamalara aktarılabilmesi için Vaultta yer alan uygulama ayrıntılarının, parola isteği yapan uygulama ile eşleşip eşleşmediği kontrol edilir. Windows Domain OS kullanıcısı veya uygulamanın çalıştığı sunucu adresi gibi tüm ölçütler karşılanıyorsa CCP vaulttan parolayı alır ve uygulamaya iletir. Erişim denetimi sayesinde bu uygulamanın diğer hesaplara ait kimlik bilgilerine erişiminin önüne geçilir. Böylece, yalnızca yetkili uygulama, o uygulama ile ilişkili hesaba ait kimlik bilgilerini CCP’den web servis çağrıları ile alabilir. CCP,vault ile senkronize çalışarak önbelleğini sürekli olarak yeniler ve her zaman doğru bilgi iletilmesini sağlar. CCP sunucu sayısına göre lisanslama yapıldığı için (her bir CCP sunucusu 1 lisans demektir), farklı lokasyonlardaki uygulamaları tek merkezden daha az maliyetle yönetebilirsiniz.

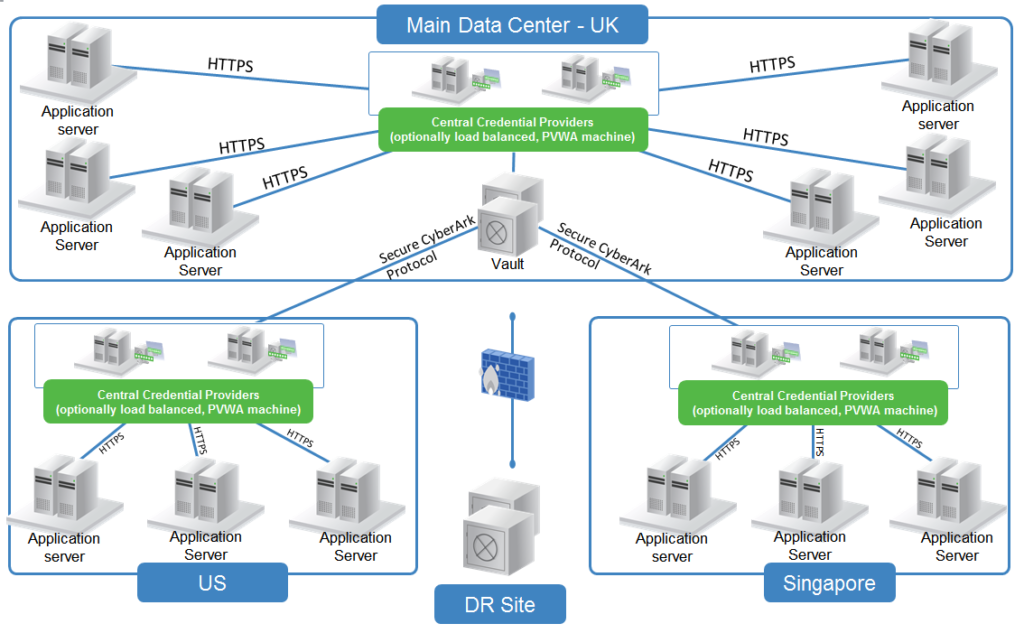

Aşağıdaki görselde, her lokasyonda ayrı CCP sunucusu konumlandırılmış olup, uygulama sunucuları ve vault ile CCP arasındaki iletişim gösterilmiştir.

Yüksek düzeyde kullanılabilirlik, performans ve güvenlik gerektiren uygulamalarda CP kullanılması, çok kritik olmayan uygulamarda ve her bir uygulama sunucusuna ajan kurulması mümkün olmayan durumlarda ise CCP kullanılması önerilmektedir. Merkezi bir IIS sunusuna kurulan CCP’den daha iyi performans almak için birden fazla CCP konumlandırılarak “Load Balancer” arkasına alınabilir.

Ayrıntılı bilgi almak isterseniz aşağıdaki linki inceleyebilirsiniz.