Örnek olarak, CyberArk PAS çözümünü etkin olarak kullanan bir kurum, ayrıcalıklı hesaplarının düzenli olarak şifresinin değiştirilmesini, bu hesaplara olan yetkisiz erişimlerin önlenmesini ve yapılan erişimlerin kayıt altına alınmasını sağlayabilir. Ancak CyberArk veya başka bir PAM ürününde tutulan veya tutulmayan ayrıcalıklı hesaplar ile yapılan oturumlara otomatik olarak müdahale edebilecek bir teknolojiye ihtiyaç duyulmaktadır. Örnek vermek gerekirse, bir PAM RDP Proxy üzerinden gerçekleştirilen bir RDP oturumu esnasında bir incident oluşturulması durumunda, ancak o incident’a ait kayıtlar PAM kayıt mekanizması sayesinde izlenebilir; ancak eş zamanlı müdahale edilemez. PAM dışından örnek vermek gerekirse, ayrıcalıklı hesapların host edildiği sistemler üzerinden doğrudan yapılan şifre değişimlerine PAM kullanarak müdahale edilememesi PAM çözümleri için eksiklik olarak tanımlanmıştır.

CyberArk, kendi PAM çözümünü Privileged Threat Analytics ürünü ile entegre ederek, daha bütüncül bir çözüm haline getirmiştir. Bu çözüm CyberArk Core PAS ürünü olarak isimlendirilmekte ve lisanslanmaktadır. CyberArk Privileged Threat Analytics, ilk olarak CyberArk kullanıcılarına ait anormallikleri tespit edebilen bir User Behavior Analytics (UBA) ürünü olarak ortaya çıkarılmış, sonrasında ise CyberArk PAS ürününü geliştiren ve tamamlayan bir komponent olarak konumlandırılmıştır.

CyberArk PTA ile birlikde network’unuzde alınabilecek aksiyonları “Collect”, “Detect”, “Alert”, “Respond” olarak dört ana başlık altında inceleyebiliriz.

PTA, çeşitli kaynaklardan ayrıcalıklı hesapların kullanımına ait bilgileri eş zamanlı olarak toplar. Bu bilgileri aldığı kaynaklardan birincisi CyberArk Vault’dur. Vault üzerinde bulunan ayrıcalıklı hesapların kullanımına ait bilgileri syslog formatında PTA’e eş zamanlı olarak iletir. PTA için bir diğer temel kaynak ise Windows ve unix sunucular tarafından gönderilen ayrıcalıklı kullanıcı hareketlerine yönelik loglardır.

Windows sunuculara ait logları PTA sunucuya gönderebilmek için Windows işletim sistemi sunucularına özgü PTA Windows agent kurulup, syslog gönderimi için kullanılabilir. Ancak log yönetimi işini bir log management ürünü ile yapılan kurulumlarda sunuculardan alınan loglar direk olarak log management ürününden syslog olarak PTA’e gönderilebilir. PTA syslog olarak UTF-8 formatını desteklemektedir ve Arcsight, Splunk, QRadar, LogRhythm, McAfee ve RSA log management ürünleri ile native entegrasyonlar mevcuttur.

Çeşitli log management ürünleri ile toplanan windows ve unix sunuculara ait loglardan aşağıdakileri PTA’e yönlendirilebilir;

Windows

Unix

Bunlara ilave olarak Arcsight log management ürünü ile Oracle Logon events’de PTA sunucuya göndermek mümkündür.

Active Directory

PTA, Active Directory’den okuma yetkili bir kullanıcı ile sorgular çekerek konfigurasyon ve durum bilgisi toplar.

Network Sensor ve DC Agent

PTA’in ayrı birer komponent’leri olan Network Sensor ve DC Agent aynı işi yapabilen, Domain Controller’a ait Kerberos trafiğini PTA sunucuya göndermeyi sağlayan yazılımlardır.

Domain controller üzerine kurulabilen bir ajan sayesinde Kerberos trafiğini PTA sunucuya yönlendirmek mümkün olduğu gibi, DC üzerine ajan kurmak istemeyen kurumlar için DC’ye en yakın switch üzerinden port mirroring yöntemiyle Network Sensor kullanarak yine Kerberos trafiğini PTA sunucuya göndermek mümkündür.

CyberArk PTA, çeşitli kaynaklardan topladığı bilgiler ve bu bilgileri kullanarak oluşturduğu korelasyonlar sayesinde birçok incident’ı tespit edebilmektedir.

Özellikle yüksek risk içeren hesap hareketlerini ve bunlara bağlı olabilecek atak tiplerini tespit edebilir. Bu tip atakları ve riskleri aşağıda ki başılıklarda sıralayabiliriz;

PTA, hem CyberArk PAS üzerinde yönetilen ayrıcalıklı hesapları hem de henuz PAS üzerinde yönetilmeyen ayrıcalıklı hesapları yukarda bahsedilen kaynaklardan aldığı bilgiler ile sürekli olarak izler ve CyberArk platform’unun eksik veya yanlış kullanımlarını tespit eder. Bu sürekli izleme sayesinde temel olarak aşağıda ki eksik veya kötüye kullanımları tespit edebilir;

DC agent veya Network Sensor ile deep packet inspection denilen yöntemi kullanarak Domain Controller’lara yönelik Kerberos atakları eş zamanlı olarak tespit edebilir. Bilindiği üzere Kerberos ataklar sayesinde network’de yetki yükseltme ve bu durumu kalıcı bir avantaja çevirmek için birçok kötüye kullanım senaryosu uygulanabilir. Bu atak tiplerine örnek olarak “Over-pass-the-hash, DC Sync ve Golden ticket atak” gibi bilinen atak tipleri sayılabilir ve bu atak yöntemleri PTA ile tespit edilip önlenebilir.

PTA’in sağladığı temel tespitlerinden biride Vault erişimlerinde ki yani PAS login işlemlerinde ki anormalliklerdir. PTA, “proprietary profiling” algoritmasını kullanarak PAS kullanıcı davranışlarını bir süre gözlemler ve buna bağlı olarak kullanıcılara ait normal erişim davranışlarını belirleyebilir. Öğrenilen bilgilerin sonucunda kullanıcı hareketlerinde ki anormallikleri aşağıda ki gibi listeleyebiliriz;

CyberArk PTA ile birlikte tespit edilebilen incident’lara ait tüm detaylı listeye https://docs.cyberark.com/Product-Doc/OnlineHelp/PAS/Latest/en/Content/PTA/What-Does-PTA-Detect.htm?Highlight=what%20can%20we%20detect%20by%20PTA adresinden ulaşabilirsiniz.

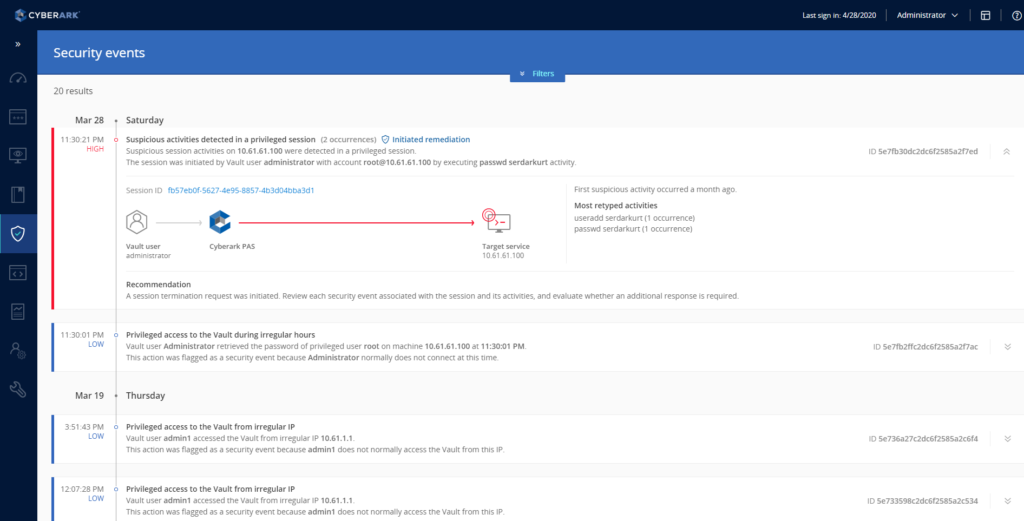

PTA topladığı veriler ışığında tespit ettiği kritik incident’ları çeşitli alarm yöntemleri ile ilgili Güvenlik ekiplerine gönderir. Ayrıca tespit ettiği incident’ları önem derecesine göre risk skorlamasına tabi tutar ve tespit ettiği incident’ların detaylarını mail olarak ilgili mailbox’a, CyberArk PVWA (Password Vault Web Access) ve bir log management ürününe syslog olarak gönderebilir.

CyberArk PAS Web arayüzü sunucusu olan PVWA ile karşılık https iletişim sayesinde PTA tarafından tespit edilen incident’lar PVWA Web arayüzden’de (Security events tabından) eş zamanlı takip edilebilir. Ayrıca oluşan incident’ı CyberArk kullanarak ortadan kaldırmak için gerekli öneriler ve ilgili session’ı yine aynı arayüz üzerinden geriye dönük izlemek mümkündür.

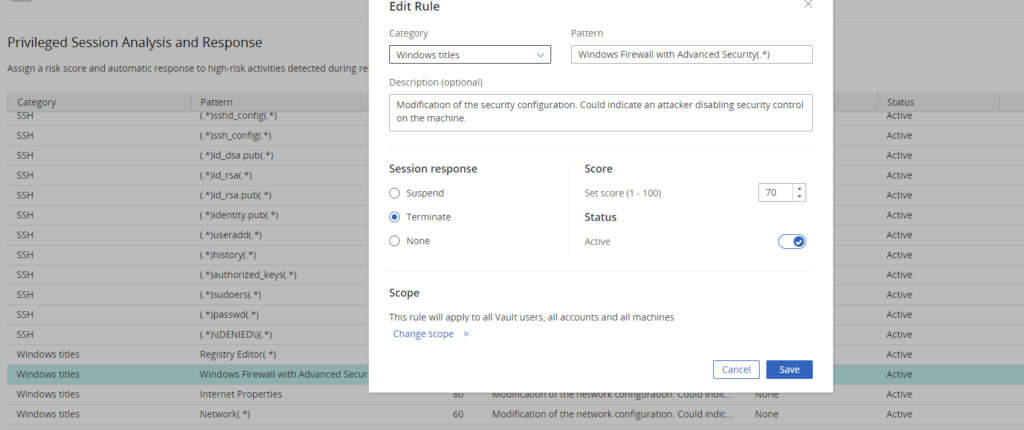

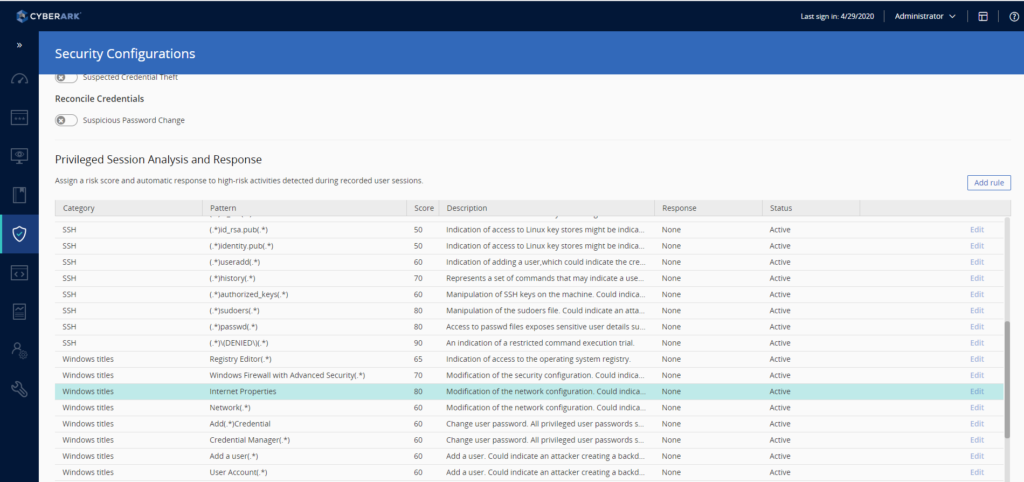

PTA ile birlikde özellikle PSM/PSMP-SSH oturumlarında kullanılan yetkili komutları da tespit edip alarm olarak göndermek mümkündür. Ayrıca alarm oluşturulacak komutları belirleyip, hangi kullanıcılar için uygulanması belirlenebildiği gibi, şirket politikasına göre risk skorlaması uygulanabilir. Aynı şekilde windows tarafında tespit edilebilecek birçok incident’da PVWA arayüzünden “security configuration” sekmesinden şirket güvenlik politikasına göre ayarlanabilir veya “Add rule” sekmesi ile yeni bir kural olarak eklenebilir.

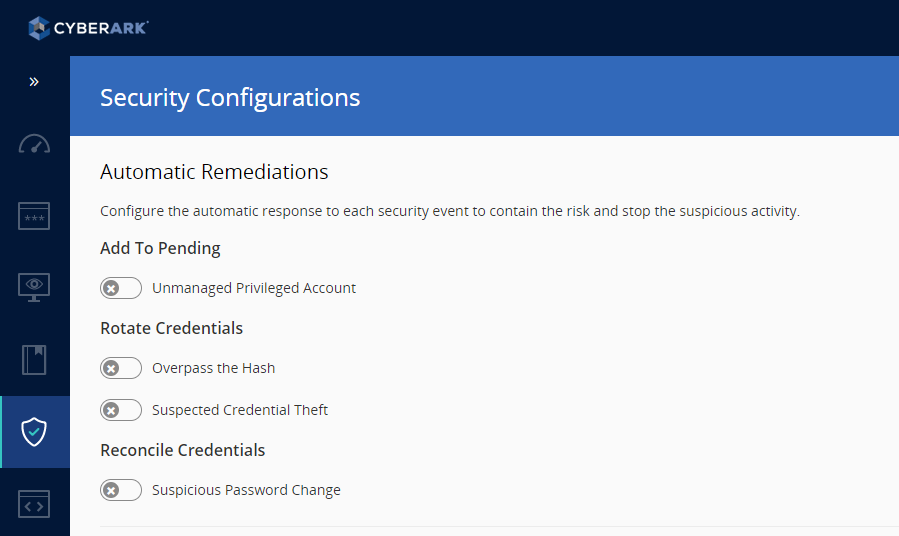

PTA, CyberArk Core PAS ürününün tamamlayacı bir komponent’idir. Bu sayede tespit ettiği bir takım incident’lar için otomatik aksiyonlar alabilmektedir. Alınabilecek otomatik aksiyonları PVWA arayüzünden aktif hale getirebildğimiz gibi aşağıda ki gibi sıralayabiiriz;

PVWA arayüzünden “security configurations” sekmesinden bu özellikler aktif/pasif hale getirilebilir.

PSM oturumlarının PTA ile analiz edilmesi ve risk skorlaması yapılması sayesinde, Audit ekipleri için oluşan incident’ları önceliklendirme imkanı sağlandığı gibi, alınabilecek aksiyonu otomatik olarak sonlandır veya dondur gibi seçeneklerde sağlanmaktadır. Örnek olarak Windows firewall editlenmesi gibi aktiviler için otomatik terminate veya suspend gibi sadece alarm oluşturulması sağlanabilir.